漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-021897

漏洞标题:新浪点点通阅读器dll加载漏洞

相关厂商:新浪

漏洞作者: zhq445078388

提交时间:2013-04-15 19:26

修复时间:2013-04-20 19:26

公开时间:2013-04-20 19:26

漏洞类型:非授权访问/认证绕过

危害等级:低

自评Rank:5

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-04-15: 细节已通知厂商并且等待厂商处理中

2013-04-20: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

新浪点点通阅读器存在一处dll加载漏洞

详细说明:

今天想把谷歌reader给换掉..找到了一个"新浪点点通"阅读器

照常..先把结构分析下..

然后....

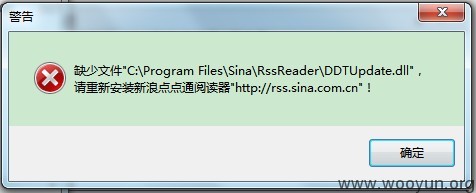

ddtupdate.dll

发现了这货

第一时间看看是不是倒入表的..

发现.这货不是倒入表的,然后发现这个dll居然没签名

好吧!! 又一个!

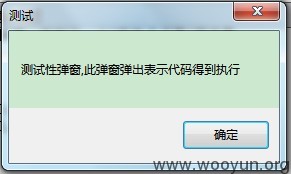

测试下

漏洞证明:

修复方案:

load时候判断下~ 最好打签名..

版权声明:转载请注明来源 zhq445078388@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-04-20 19:26

厂商回复:

最新状态:

暂无