/*******************************************************/

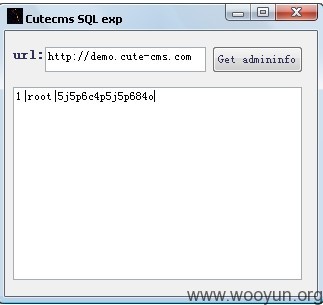

/* cutecms_v3.5 SQL Injection Vulnerability

/* ========================

/* By: : Kn1f3

/* E-Mail : [email protected]

/*******************************************************/

/* Welcome to http://www.90sec.com */

/*******************************************************/

首先看首页文件

index.php