漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-021104

漏洞标题:华为花瓣商店刷花瓣兑换产品

相关厂商:华为技术有限公司

漏洞作者: blank

提交时间:2013-04-02 10:10

修复时间:2013-04-07 10:10

公开时间:2013-04-07 10:10

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-04-02: 细节已通知厂商并且等待厂商处理中

2013-04-07: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

RT

详细说明:

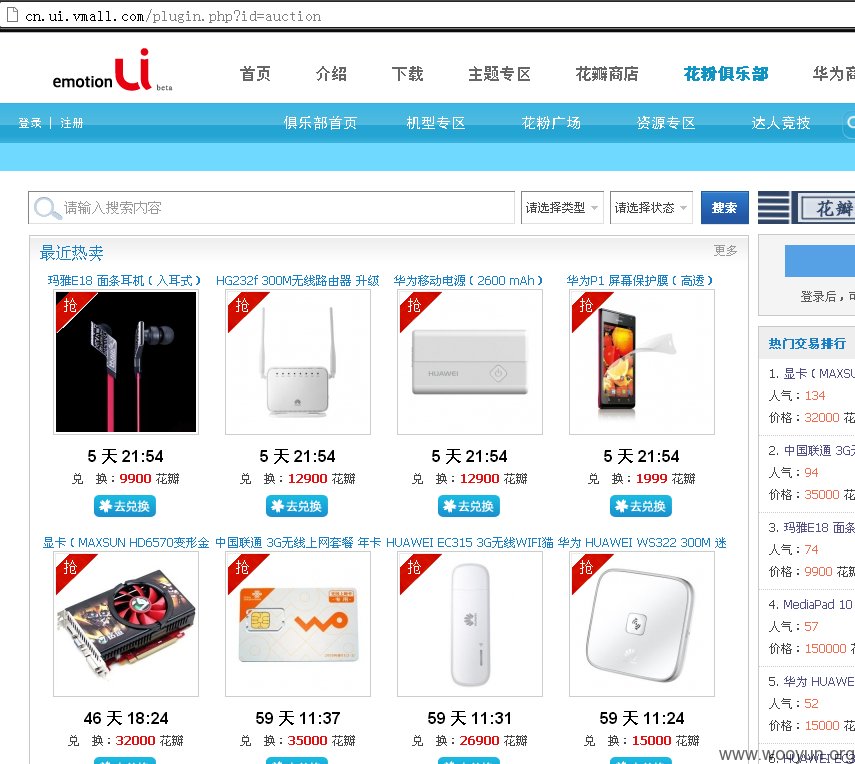

无意中浏览到了华为花瓣商店,了解到可以用花瓣兑换物品:

而花瓣的来源是:

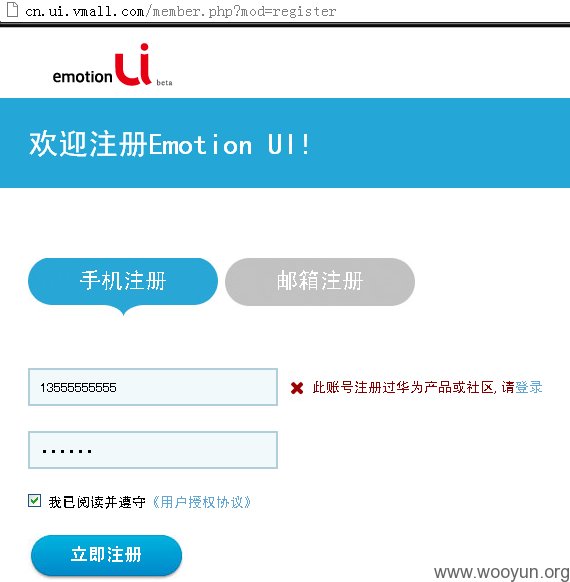

那就注册用户推广呗,注册推广方式有邮箱和手机号两种方式,联想到近来暴力手机验证码很火,就先试下暴力手机验证码,果然可以;由于手机验证码是4位数字,开个100线程,几十秒就成功注册了,而且发现已经有人这样搞过:

如下的“靓号”显然是暴力验证码注册的:

于是,写了个脚本,将整个过程自动化,一会就刷了上百花瓣,然后就停止了,白帽子嘛,白

漏洞证明:

见详细说明

修复方案:

版权声明:转载请注明来源 blank@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-04-07 10:10

厂商回复:

最新状态:

2013-04-07:Rank: 8感谢白帽子关注,业务整改中