漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020845

漏洞标题:纽曼手机官网注入可致秒杀插队(或用户地址泄露)

相关厂商:纽曼电子

漏洞作者: 路人甲

提交时间:2013-03-28 19:20

修复时间:2013-04-02 19:20

公开时间:2013-04-02 19:20

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:12

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-28: 细节已通知厂商并且等待厂商处理中

2013-04-02: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

微博传闻,纽曼某四核手机将在公元2013年4月1日发售,秒杀价98元,限量100台。

媒体:疯了!四核机仅98元!

众人:求秒杀攻略!求各浏览器开发抢票器!

到了2013年4月1日,12点00分02秒。

众人:怎么这么快就“活动结束”了?!官方骗人!骗人!

他们不知道的是,某V在2013年4月1日又11点59分58秒的时候,早已使出一招“时光腾挪术”,将其中的99台收入囊中;还顺带查了一下,参与这次秒杀之前,数据库已经有上w条收货地址,也许,这些收货地址,早已在另一个V的库中。

某V:我秒的不是手机,是传统企业进军电商的风险警示。

(以上情节纯属虚构,如有雷同,纯属巧合)

详细说明:

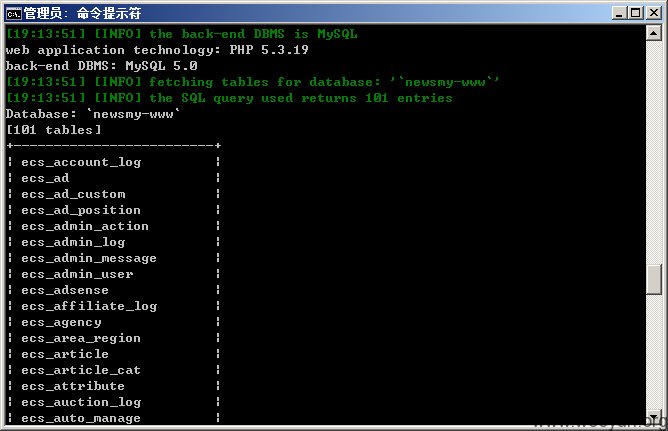

这套程序应该不是ecshop,而是自己编写的(还是外包?),结合到ecshop中。

但犯下的是一个低级的SQL注入,导致整个数据库均沦陷。

同时由于为root权限,要沦陷整台服务器估计是比较简单的事情。

注入点在参数id:

http://www.newman.mobi/default.php?m=default&c=shop&a=item&id=70

试想,某人可以用一条SQL进行恶意秒杀,比如秒杀插队、取消别人秒杀订单…...让多少粉丝情何以堪……

但这不是最严重的。最严重的,是数据库拖库,导致用户账号、收货地址等泄露,被用于营销甚至是邮包诈骗……

传统企业进军电商有风险,行事需谨慎。

漏洞证明:

修复方案:

如果是外包的,请立刻找外包解决问题;不是的话,全面检查修复。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-04-02 19:20

厂商回复:

漏洞Rank:10 (WooYun评价)

最新状态:

暂无