漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020728

漏洞标题:多玩某站Struts2远程命令导致大量数据库信息泄露,涉及170W频道OW资料,短位ID系统等数据库!

相关厂商:广州多玩

漏洞作者: 3King

提交时间:2013-03-26 23:16

修复时间:2013-05-10 23:17

公开时间:2013-05-10 23:17

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-26: 细节已通知厂商并且等待厂商处理中

2013-03-27: 厂商已经确认,细节仅向厂商公开

2013-04-06: 细节向核心白帽子及相关领域专家公开

2013-04-16: 细节向普通白帽子公开

2013-04-26: 细节向实习白帽子公开

2013-05-10: 细节向公众公开

简要描述:

多玩某站Struts2远程命令导致大量数据库信息泄露,涉及短位ID系统、频道积分系统、用户黑名单系统、YY后台系统等约20个数据库!

详细说明:

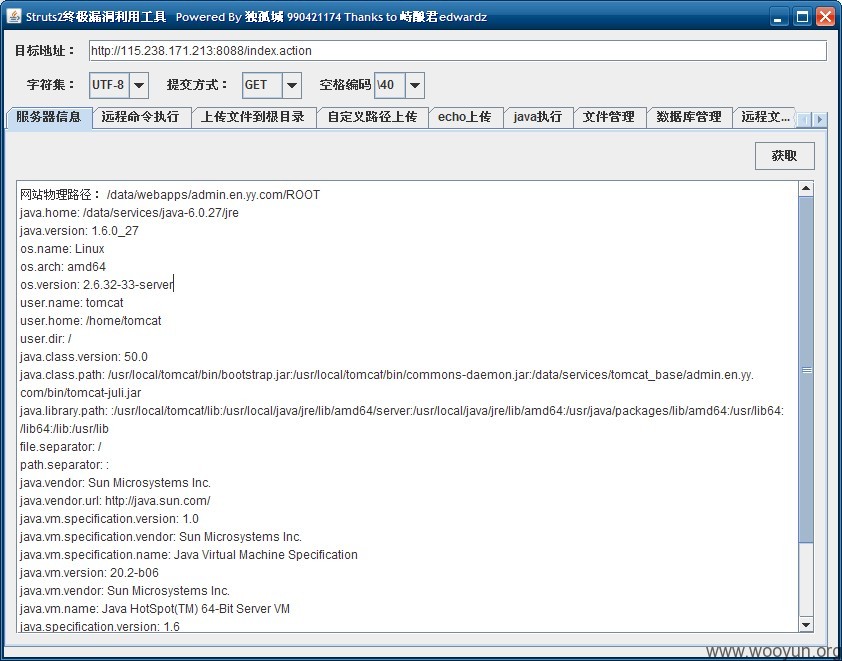

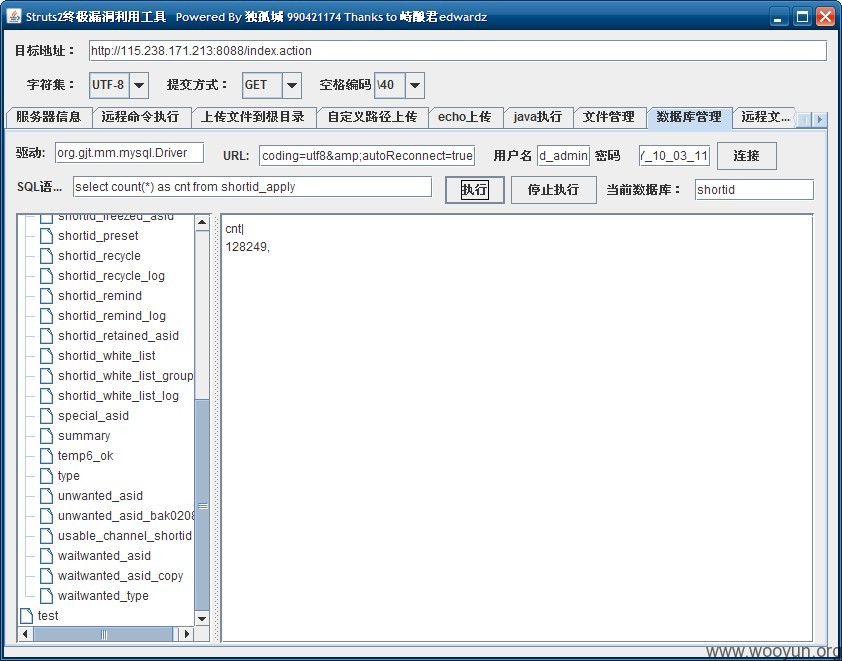

漏洞地址位于:http://115.238.171.213:8088/index.action

存在Struts2远程命令漏洞。

原本以为这是一个废弃的后台,但经过查看后,发现里面有大量数据库信息!

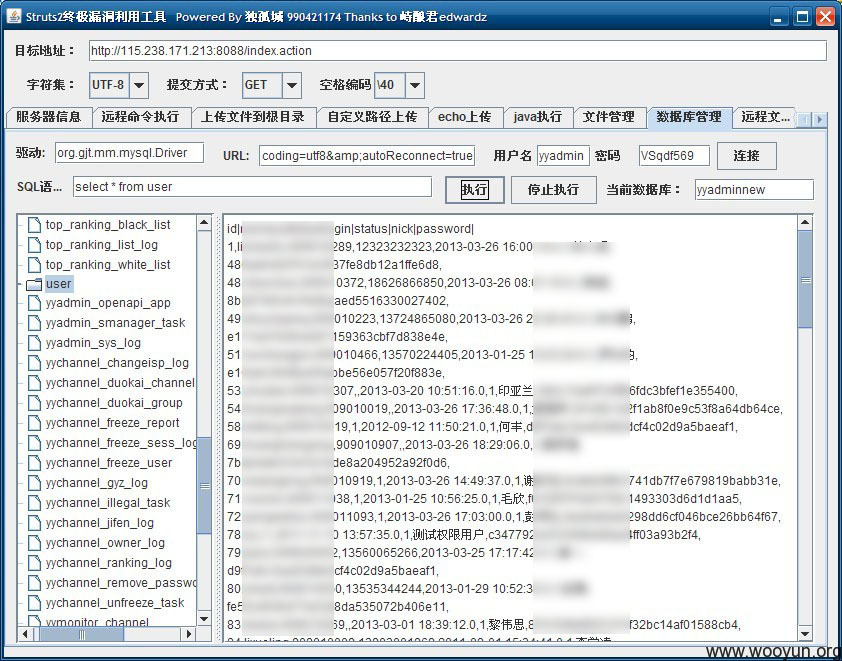

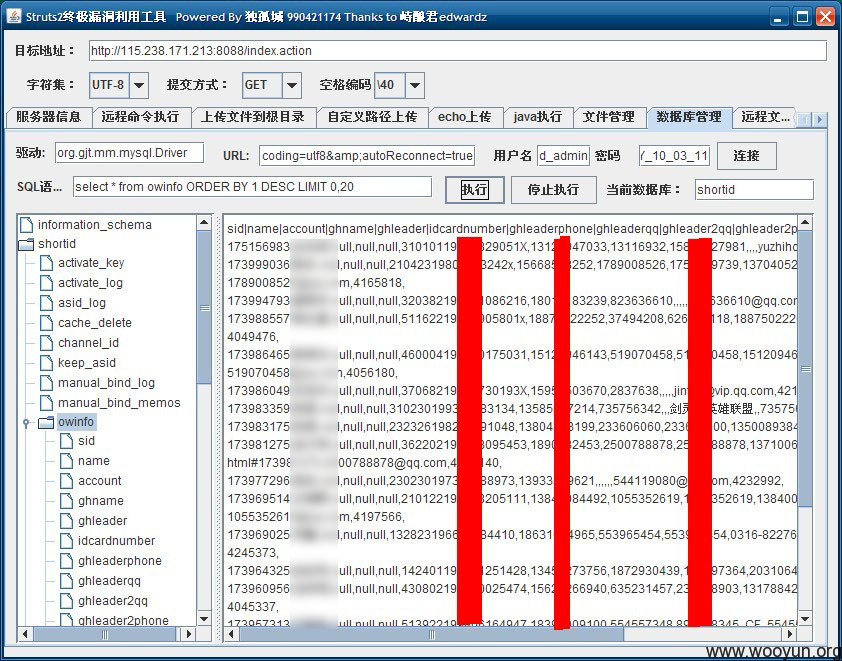

涉及包括170W频道OW资料的多个数据库:

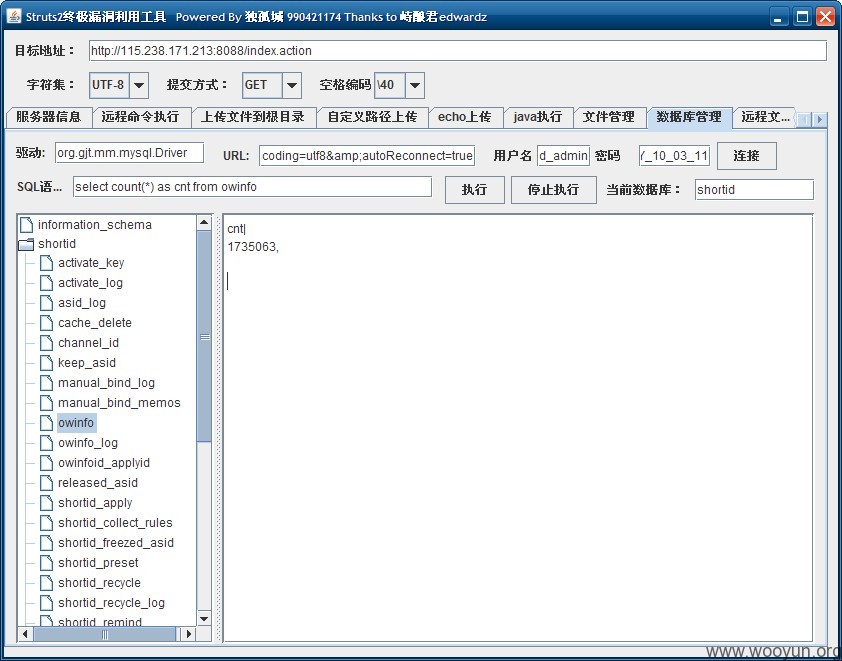

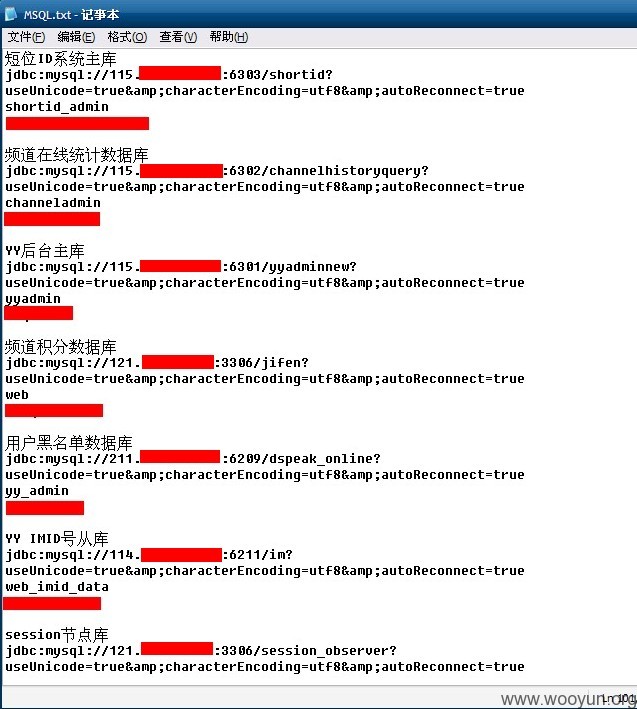

·短位ID系统主库

·频道在线统计数据库

·YY后台主库

·频道积分数据库

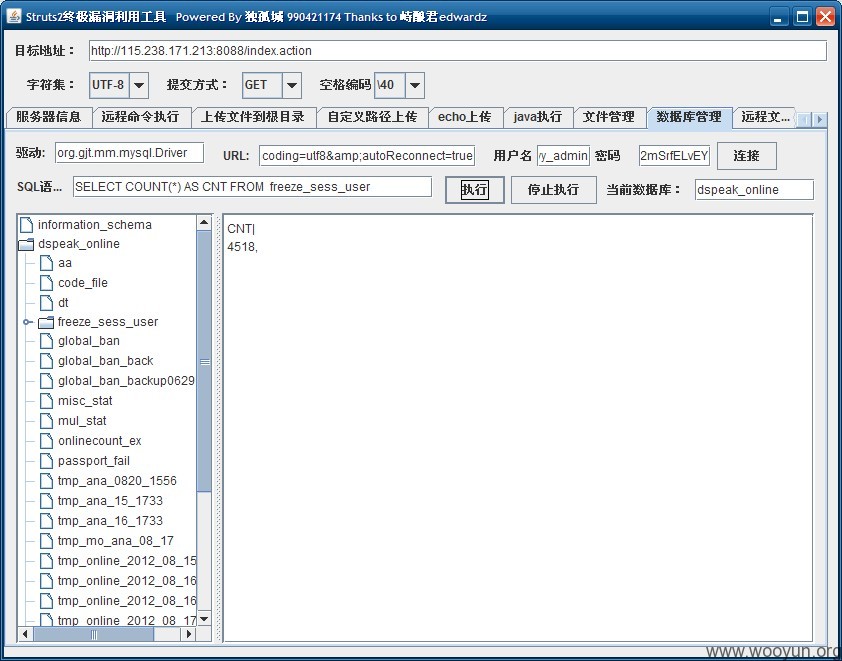

·用户黑名单数据库

·YY IMID号从库

·session节点库

·smanager库

·db.dspeak从库

·sinfo_jifen表从库

·频道在线用户列表监控数据库

·YY后台系统数据库

......

约20个数据库

并且这些数据库都可以外部连接。

据悉一个较热门的短位ID可以买到几百至几千块钱。

如果被搞黑产的不法分子获取,后果不堪设想!

漏洞证明:

修复方案:

·以上实例中涉及到的数据库密码请及时修改

·请通知内部员工修改密码

·数据库禁止外连

·过期业务及时下线

·加强架构的安全

此次测试防止了多玩100万元以上的经济损失风险

·求给力礼物~

版权声明:转载请注明来源 3King@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-03-27 11:55

厂商回复:

感谢3King对于欢聚时代(多玩YY)安全工作的支持!稍后派发礼物给你,请继续支持我们欢聚的安全工作,谢谢,也可以访问搜狐微博->

欢聚时代安全应急响应中心

最新状态:

暂无