漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-018961

漏洞标题:新网漏洞可劫持新网所有注册域名(证明可影响京东)

相关厂商:新网华通信息技术有限公司

漏洞作者: Finger

提交时间:2013-02-20 15:50

修复时间:2013-04-06 15:50

公开时间:2013-04-06 15:50

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-02-20: 细节已通知厂商并且等待厂商处理中

2013-02-22: 厂商已经确认,细节仅向厂商公开

2013-03-04: 细节向核心白帽子及相关领域专家公开

2013-03-14: 细节向普通白帽子公开

2013-03-24: 细节向实习白帽子公开

2013-04-06: 细节向公众公开

简要描述:

无意中发现的漏洞一枚,可威胁新网所有注册域名,可劫持所有新网域名,为避免影响就直接上报了 :)

详细说明:

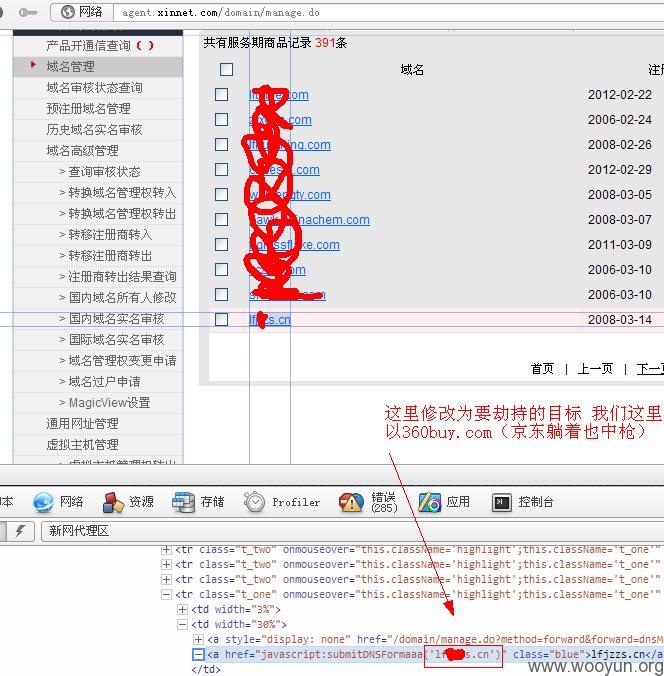

得到一个新网分销商的账号

正好用的opera浏览器习惯性的就把"域名"这个参数改了(改了之后的域名正常情况下此分销商是没有管理权限的,想法是看会不会出现越权访问) 打开之后dns等功能都不能正常使用,提示重新登录 但发现【国际域名实名审核资料提交】的url上有个参数,貌似是经过md5加密的

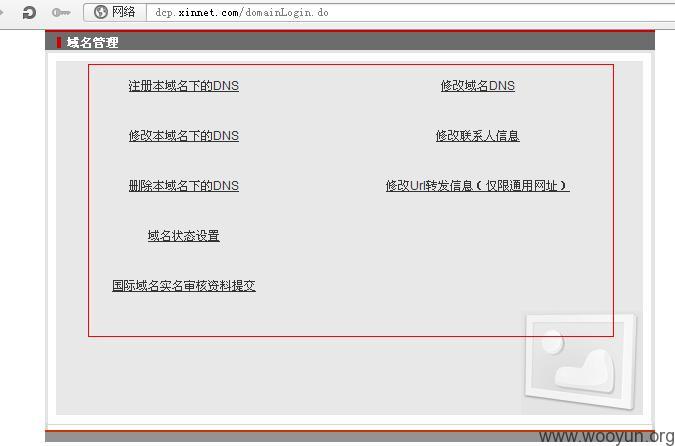

于是又打开几个域名(分销商有管理权限的)的管理界面,发现都有这个参数,猜测可能是经过md5加密的域名管理密码,到这里这还只是猜测归猜测,还是需要验证一下,于是解密一个,登录http://dcp.xinnet.com成功,又验证了几个域名也成功了,于是就发现了此漏洞。

因为是Md5,所以很多都无法解密,漏洞还不算特别严重,在http://dcp.xinnet.com登录时奇迹出现了,我只是随手一试密码处直接填写未经解密的md5字符串 ,结果成功登陆,至此漏洞就变得严重了(此方法登陆只能使用【域名管理】功能,不能使用新网提供的My DNS功能,也不能使用修改密码功能)

漏洞证明:

以下是漏洞证明(受害者由京东商城友情出演)

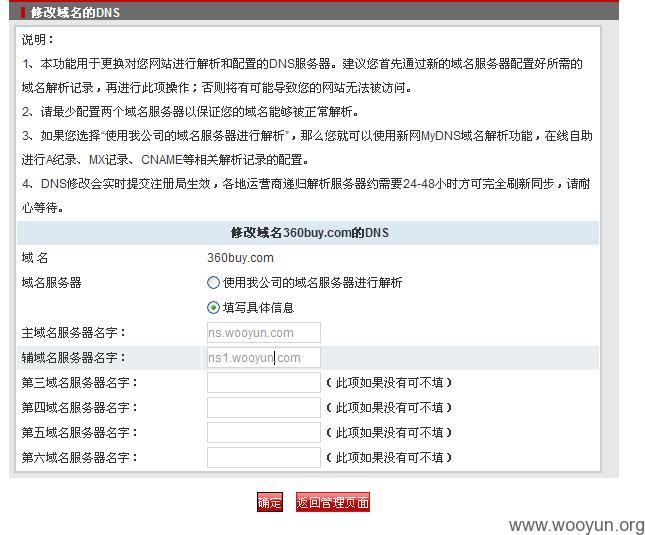

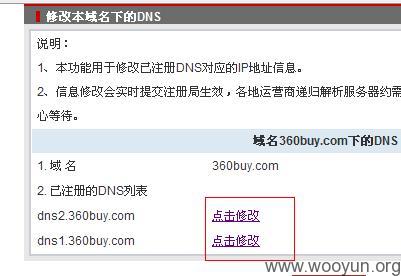

用此md5字符串直接登陆http://dcp.xinnet.com即可(用户名:360buy.com ,密码:【Md5字符串】)

登陆之后 如下图的功能就都能使用了

修复方案:

版权声明:转载请注明来源 Finger@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2013-02-22 09:33

厂商回复:

非常感谢@Finger,一个非常优秀的白帽子,很有职业操守。关于漏洞修复说明如下:由于有权限控制,@Finger发现的这个现象只能影响用户的登录,登陆后用户能操作的功能仅仅是无法影响用户核心信息的内容。现已修复。再次感谢!

最新状态:

2013-03-26:已修复