漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-018136

漏洞标题:好大夫重置任意用户,附EXP

相关厂商:好大夫在线

漏洞作者: fox

提交时间:2013-01-31 00:05

修复时间:2013-03-17 00:06

公开时间:2013-03-17 00:06

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-31: 细节已通知厂商并且等待厂商处理中

2013-01-31: 厂商已经确认,细节仅向厂商公开

2013-02-10: 细节向核心白帽子及相关领域专家公开

2013-02-20: 细节向普通白帽子公开

2013-03-02: 细节向实习白帽子公开

2013-03-17: 细节向公众公开

简要描述:

礼物求给力

详细说明:

1、通过手机号重置

通过此网址,可用邮箱或手机号找回密码

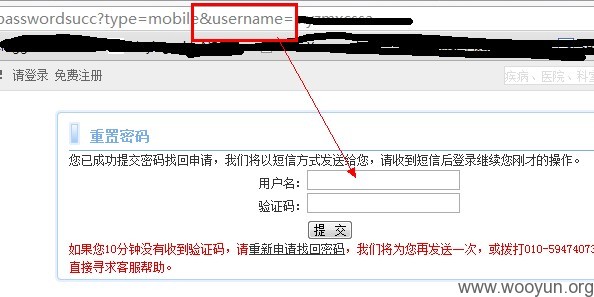

当我们选择手机号找密码时,网页跳转到如下地址,要求输入用户名和手机验证码

可以看出,这时用户名会直接出现在网页地址栏内,且验证码可以绕过

(BTW,手机验证码可以反复使用, 似乎在很长一段时间内都不会过期)

查看网页源代码,找到

这个key就是用来重置密码的key

然后构造一个post请求,地址为

数据为

即可重置该用户密码

2、通过用户名重置

网址本身没用提供此功能, 但可以从上面的中间网址进入,即可通过用户名重置

3、通过邮箱重置

类似1中通过手机号重置

漏洞证明:

修复方案:

把key隐藏

设置验证码失效机制

版权声明:转载请注明来源 fox@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-01-31 11:47

厂商回复:

和之前重置密码的漏洞类似,不过不是同一个点,我们正在改,不过还是鼓励,毕竟是独立发现的问题。

最新状态:

暂无