漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-017417

漏洞标题:酒美网众多问题打包

相关厂商:酒美网

漏洞作者: 小胖胖要减肥

提交时间:2013-01-17 10:33

修复时间:2013-01-22 10:34

公开时间:2013-01-22 10:34

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-17: 细节已通知厂商并且等待厂商处理中

2013-01-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

酒美网众多问题打包,包含各种安全问题,看到基友又礼物我也忍不住

详细说明:

好吧,我就稍微说明下,各种安全问题

1 邮箱注册的问题,先说找回密码的链接

这个uuid为固定值,是一个很多的安全风险,应该换为token,每次找回密码的地址都一样,很不安全

2 重置密码时使用get方式,即使用url来传递参数,又是一个风险点,具体可谷歌

3 手机注册时及找回密码时可对任意号码短信炸弹,不用说了,限制下次数吧

4 手机充值密码也是get方式,风险点,可谷歌

5 手机验证码为6位,但也可暴力破解,可参照wooyun以往暴力破解问题,限制失效次数

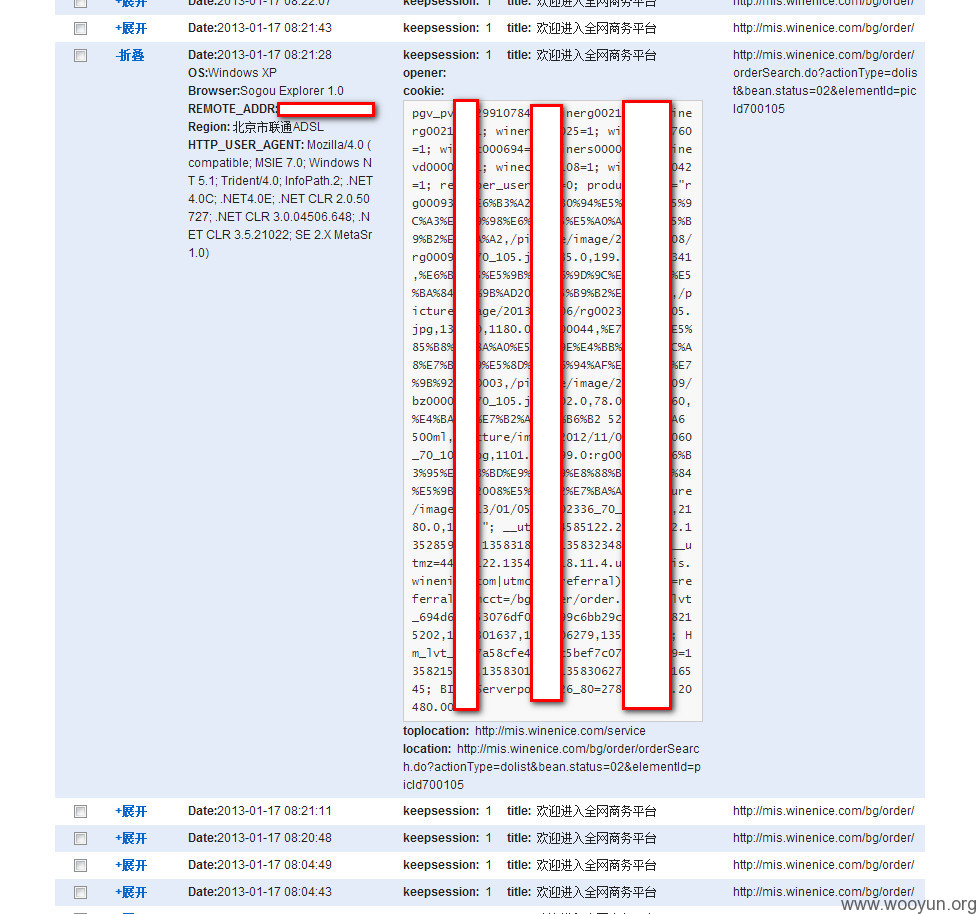

6 网站对xss没有任何防护,未做任何过滤,包括送货人姓名,送货地址等,可盲打后台

漏洞证明:

问题众多,如果重视安全请一一评估,我就不截图了,要工作了

正好提了另一个漏洞,补一下关于请求的问题,你们也可以做下参考

对于请求这个东西,请求分post和get

一般使用form表单或者ajax提交,ajax优势在于异步,提高用户体验

那么get和post的区别是什么呢,get是只有url传递参数的,全部参数都在url比较不安全,

因为可以通过浏览器历史记录查看,post的url只是一个接口,参数在表单里面,如果是加密传输基本很难被破解,相比get安全很多,所以现在网站大多使用post提交。

不过很多程序员会犯的一个错误是解析请求的时候,即使全部使用了post提交,但是解析的时候还是分解析方式的

get使用Request.QueryString,post使用Request.Form,而部分的话直接Request.Name

如果程序员没有区分解析方式就会导致post请求使用get也能触发

意思就是表单参数内容可以放在url中传递,这样还是很危险的

修复方案:

1 对所有地方进行xss过滤

2 传递参数方式改为post

3 限制短信发送次数

4 邮箱找回密码链接改为token

5 使用验证码失效原则

其他问题还有待发现,希望厂商重视安全,支持wooyun

版权声明:转载请注明来源 小胖胖要减肥@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-01-22 10:34

厂商回复:

最新状态:

2013-01-22:确认,正在修复中~内牛满面.