漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-016839

漏洞标题:猥琐思路再次搞定58同城交友妹子帐号

相关厂商:58同城

漏洞作者: 风萧萧

提交时间:2013-01-02 18:45

修复时间:2013-02-16 18:46

公开时间:2013-02-16 18:46

漏洞类型:CSRF

危害等级:低

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-02: 细节已通知厂商并且等待厂商处理中

2013-01-04: 厂商已经确认,细节仅向厂商公开

2013-01-14: 细节向核心白帽子及相关领域专家公开

2013-01-24: 细节向普通白帽子公开

2013-02-03: 细节向实习白帽子公开

2013-02-16: 细节向公众公开

简要描述:

过节还发洞的都是屌丝啊

详细说明:

1.修改他人帐号密码是违法行为啊!我是好人不干坏事的,这里只是进行验证测试呢!首先登陆58同城站点:http://myl58.com,看到【安全设置】了么?准备对邮箱进行验证吧!

2.填写好要绑定的邮箱,注意这时候设置下代理哦!

3.将POST请求拦截并且取消发送,并且将这个POST请求构造一个POC页面,前面两个步骤就是这个作用咯!

漏洞证明:

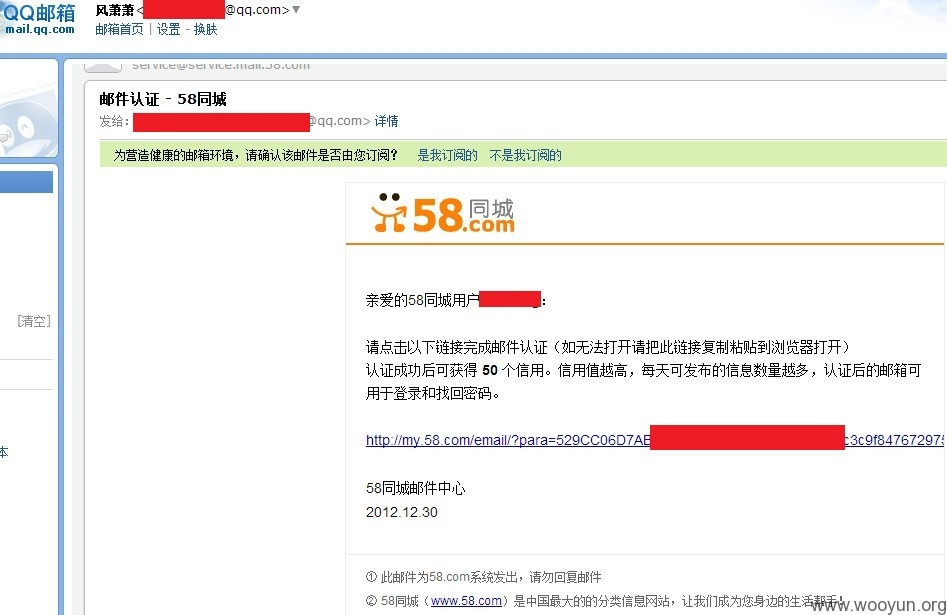

4.到了具体的应用场景了:你在58交友时,和一个妹子相谈甚欢,并且有意愿义结金兰。无意中在妹子登陆58的前提下,访问了上述poc页面。那么将成功绑定你设置好的邮箱!

5.OK,点击上述链接。不仅绑定了妹子帐号,同时也登陆了其58同城平台。

修复方案:

我仔细考虑了下,有下面几个问题:

1.CSRF没有做任何防范,当然其他地方也会存在;

2.关键接口没有做用户验证,比如提示用户首先输入密码才可绑定邮箱或手机,哪怕设置一个图片验证码也可防止这种情况;

3.礼物啊礼物,好久没收到了!来一个撒

版权声明:转载请注明来源 风萧萧@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2013-01-04 18:19

厂商回复:

间接对用户安全造成影响,非常感谢报告漏洞,马上修复。

最新状态:

暂无