漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-09333

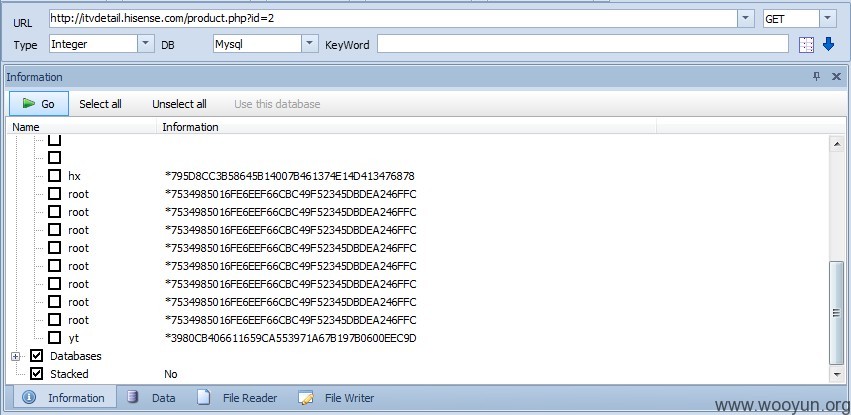

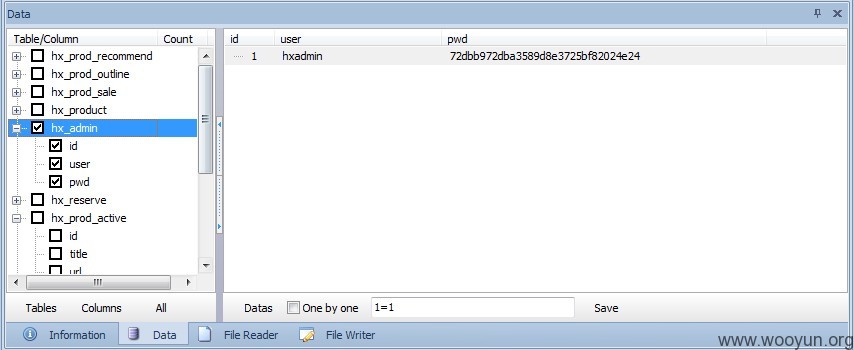

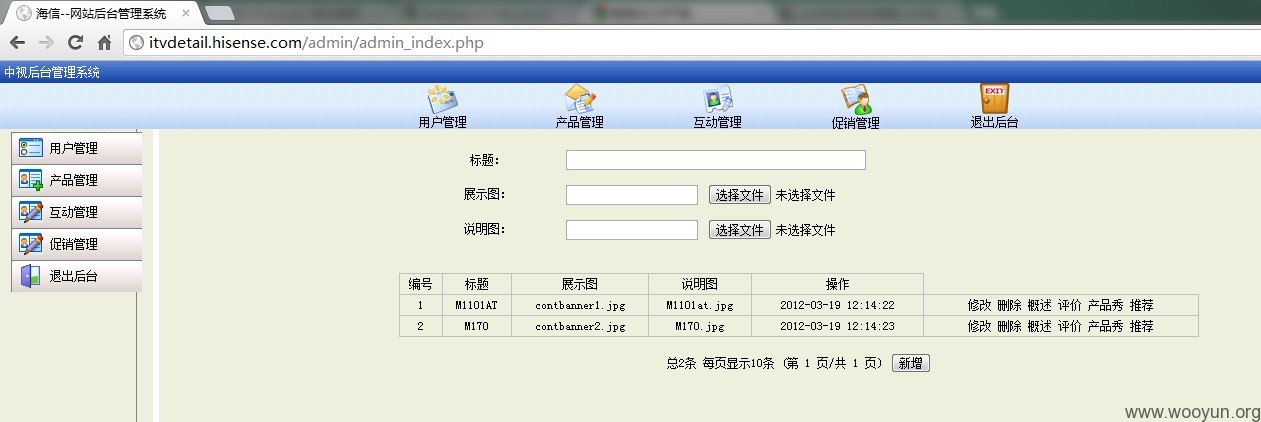

漏洞标题:海信SQL注入+弱口令

相关厂商:海信

漏洞作者: CCOz

提交时间:2012-07-08 10:08

修复时间:2012-08-22 10:09

公开时间:2012-08-22 10:09

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:18

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-07-08: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-08-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

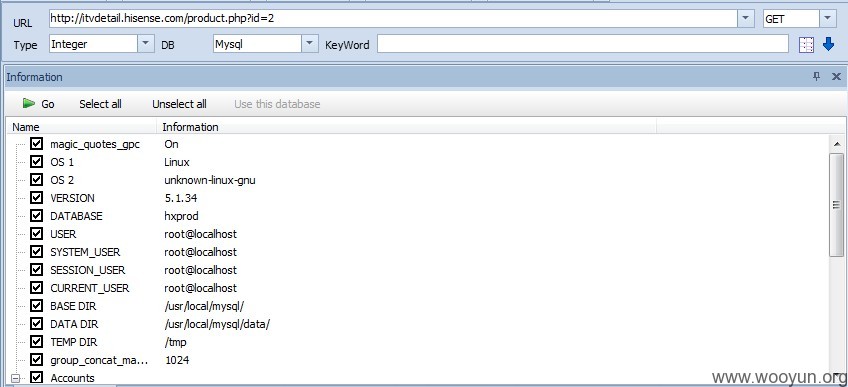

家里装修买电视,买不起夏普和索尼,看看国内的海信,看着看着,就给看出漏洞来了,mysql的root,后台还有空口令,貌似通过这个站点还能发微博,网站做的倒是挺好看,但是安全就差多了。

P.S.求礼品。。。

详细说明:

漏洞证明:

修复方案:

加强安全体系,我不知道其他地方是否还有这样的漏洞。。换个拗口难缠但不容易忘记的密码,参考非主流的取名方式,举个例子:Wo_Hai|Shi_Chu~nanD4nShiWoAIhaix1N!!

最后祝海信越做越好,让中国品牌走出世界!

版权声明:转载请注明来源 CCOz@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:8 (WooYun评价)