漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-09277

漏洞标题:迅雷访问控制和ESXServer配置不当导致一系列安全问题

相关厂商:迅雷

漏洞作者: rdpclip

提交时间:2012-07-06 10:10

修复时间:2012-08-20 10:11

公开时间:2012-08-20 10:11

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-07-06: 细节已通知厂商并且等待厂商处理中

2012-07-06: 厂商已经确认,细节仅向厂商公开

2012-07-16: 细节向核心白帽子及相关领域专家公开

2012-07-26: 细节向普通白帽子公开

2012-08-05: 细节向实习白帽子公开

2012-08-20: 细节向公众公开

简要描述:

1.迅雷早期域名sandai.net部分内部员工系统通过RTX进行访问控制,因访问控制措施不当导致内部重要运维信息泄露.2.采用ESXServer部署部分应用测试和服务器,未对ESXServer进行正确设置导致危急部分二级域名前段负载机访问安全.3.内部管理系统弱口令.

详细说明:

#1.入口:迅雷咖啡吧

安全风险信息:RTX认证未进行严格配置导致公网可以访问内部系统.

风险地址:http://coffee.xunlei.com:8000/viewthread.php?tid=791

风险内容:

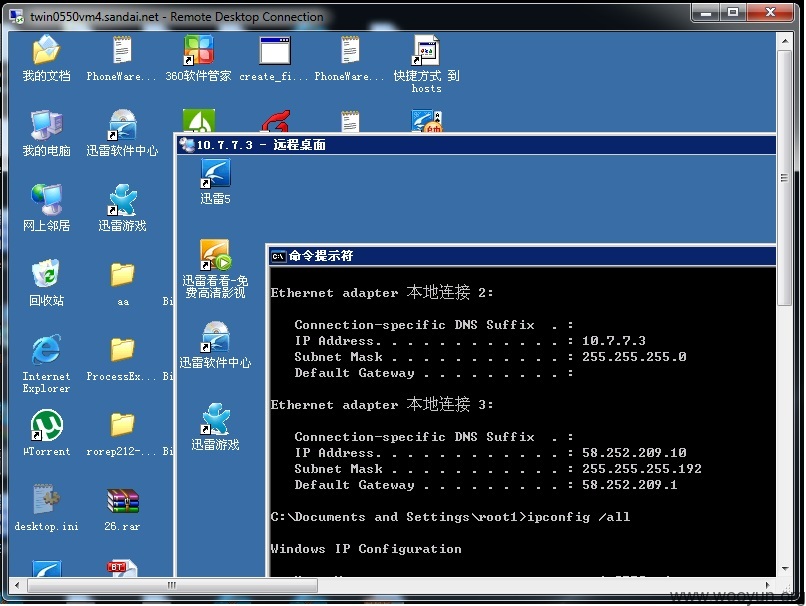

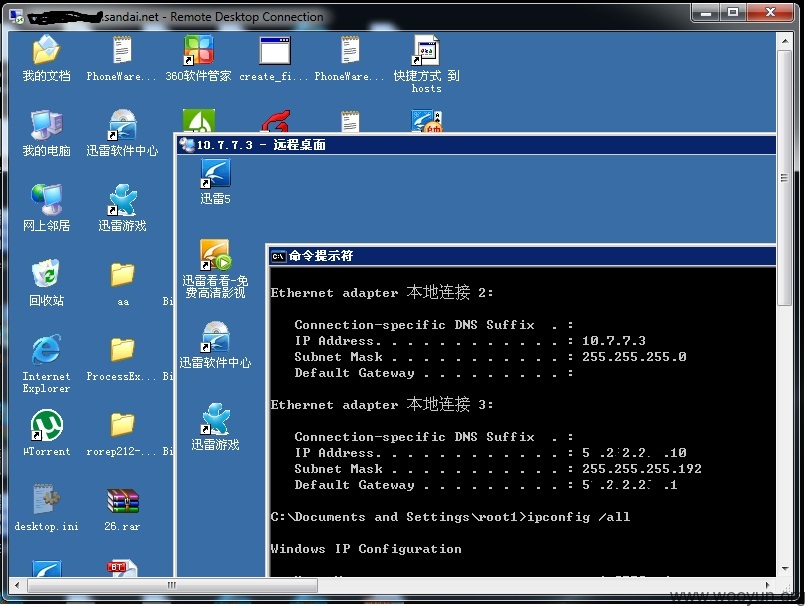

#2.过程:进入公网测试服务器

应用用户密码:administrator:xunlei..com

登陆目标服务器发现一台服务器存在其他弱口令已经被抓鸡HK控制

部分服务器信息如下:

所有探测到存在弱口令的服务器IP:

如下图一例:

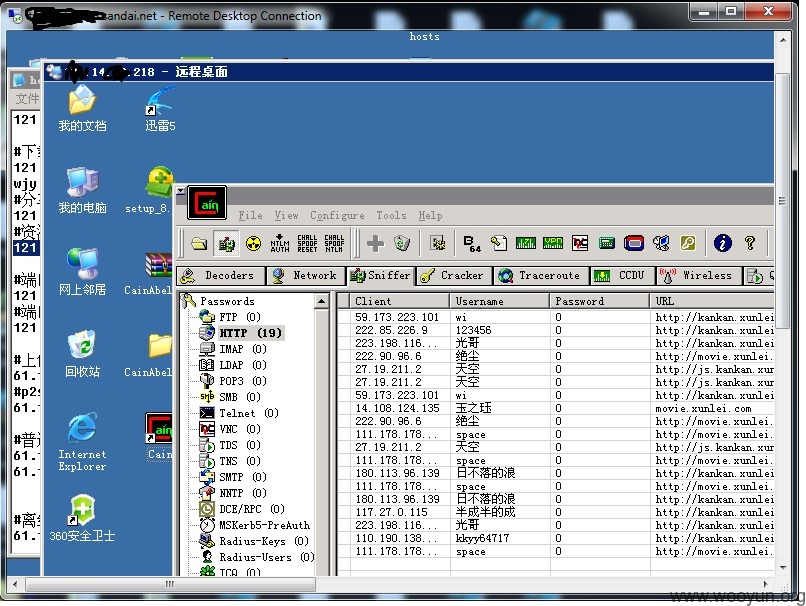

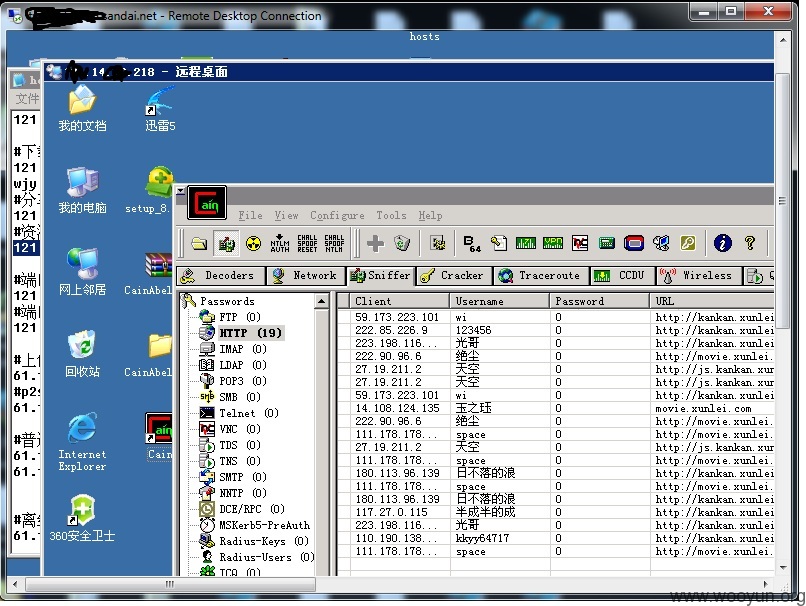

#3.ESXServer配置不当导致几个分站前端负载机遭到ARP攻击

风险IP:121.14.82.218

风险负载分站:kankan.xunlei.com;movie.xunlei.com

攻击效果如下图(仅测试一秒钟):

#4.SVN重要信息泄露:

#5.内部业务系统存在弱口令,可进行进一步渗透:

风险地址:admin.sendfile.vip.xunlei.com

风险信息:1.弱口令:test:test 2.后台编辑配置文件可获得PHP WebShell进而进一步渗透内网.

总结:点到而止,并未影响迅雷系统正常运行,没看到域可惜了。

漏洞证明:

修复方案:

#1.关闭迅雷咖啡吧或屏蔽其外网访问

#2.测试服务器最好采用统一身份认证后进入,提高密码复杂程度

#3.彻查所有和ESXServer虚拟化服务器相关的服务器网卡配置,在不需要的机器上禁用混在模式.(vSphere和vCenter均可配置此项)

#4.加强员工对密码的保护意识

#5.设置系统强制密码策略

版权声明:转载请注明来源 rdpclip@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2012-07-06 22:55

厂商回复:

感谢wooyun的反馈,同时非常感谢rdpclip对迅雷的关注,我们马上处理!

最新状态:

2012-07-06:@rdpclip 感觉感谢您的反馈,我们准备了份礼物以示感谢,请您联系xlsec#xunlei.com!再次感谢!