漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-09158

漏洞标题:河南省农村信用联社官网(hnnx.com)主站服务器提权漏洞

相关厂商:河南省农村信用合作社官网

漏洞作者: 爱上平顶山

提交时间:2012-07-03 10:14

修复时间:2012-08-17 10:15

公开时间:2012-08-17 10:15

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-07-03: 细节已通知厂商并且等待厂商处理中

2012-07-07: 厂商已经确认,细节仅向厂商公开

2012-07-17: 细节向核心白帽子及相关领域专家公开

2012-07-27: 细节向普通白帽子公开

2012-08-06: 细节向实习白帽子公开

2012-08-17: 细节向公众公开

简要描述:

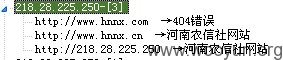

河南省农村信用联社官网主站服务器提权漏洞 是河南农村信用合作社官网 上面扫描显示只有官方网站一个网站,其实还存在另一个有漏洞的网站,很致命。

详细说明:

河南农村信用合作社官网 上面扫描显示只有官方网站一个网站,其实还存在另一个有漏洞的网站,很致命。

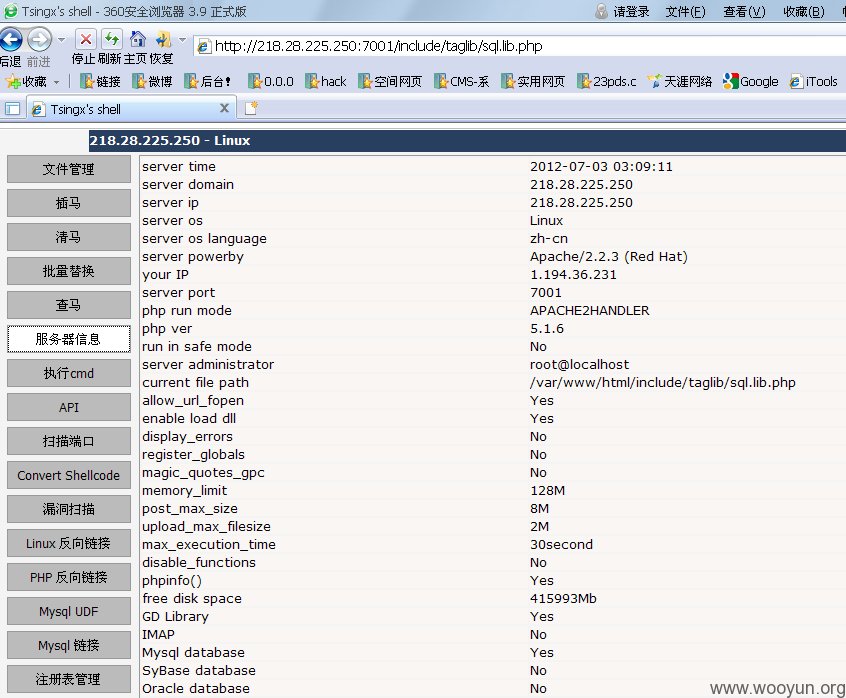

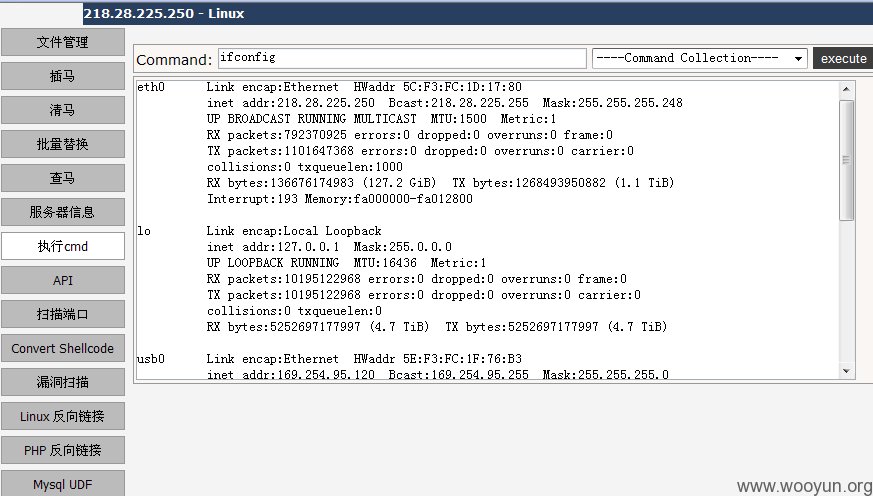

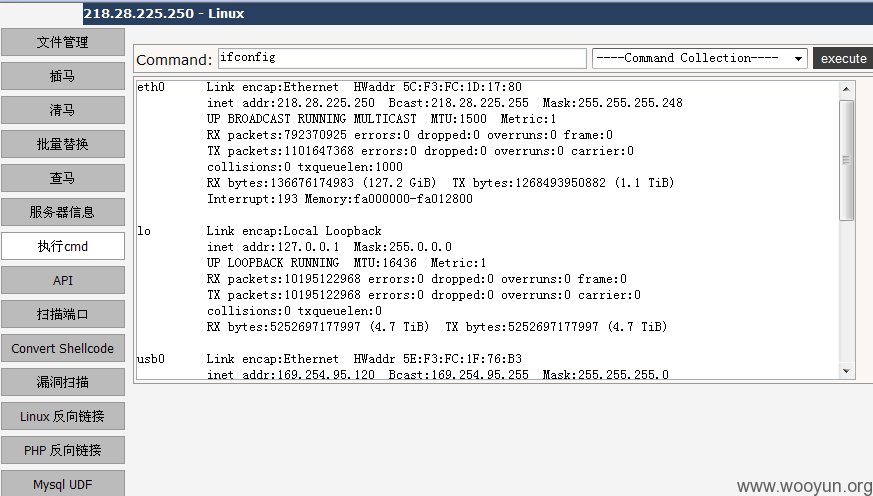

服务器IP:218.28.225.250

表面看,只有一个网站:

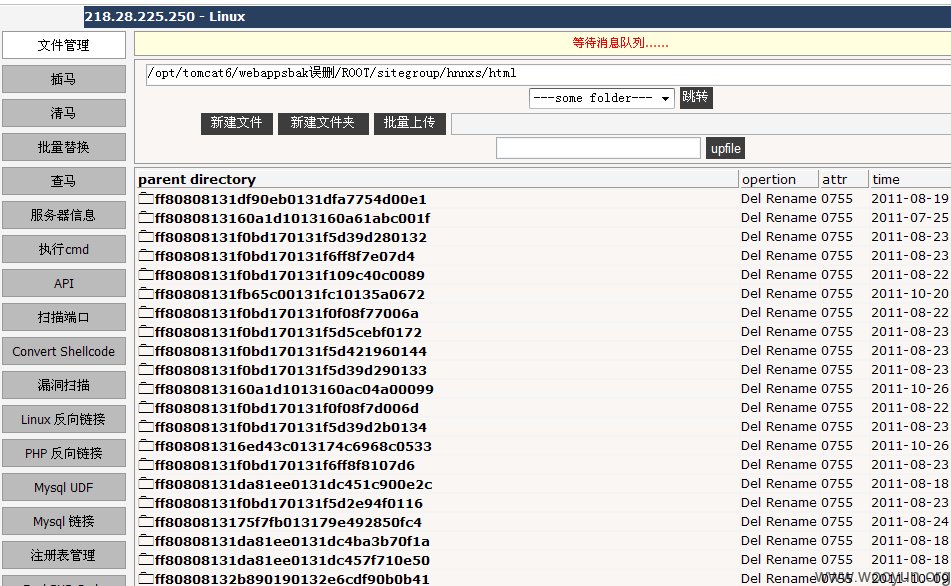

其实,不只只有这一个网站,看图:

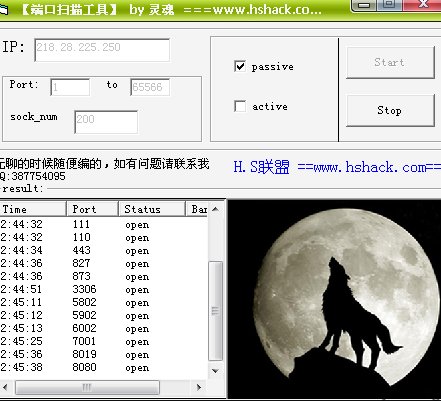

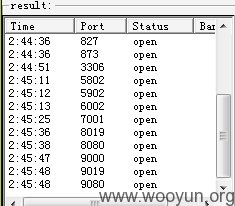

你会发现,他开了很多奇怪的端口。

我们直接测试一下这些端口:

http://218.28.225.250:9000/

而这个端口 很奇怪,引起了我的好奇:http://218.28.225.250:7001/

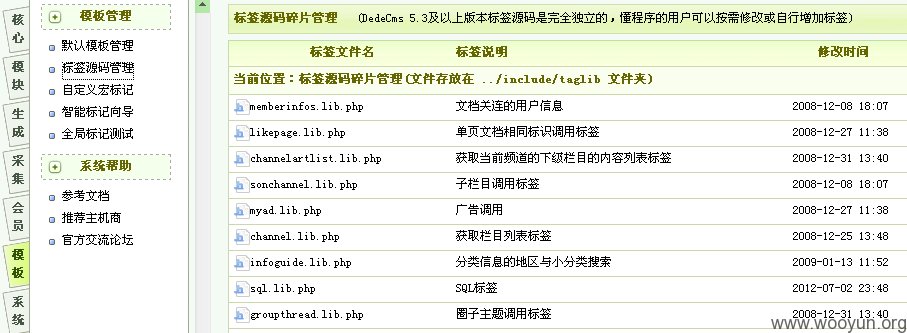

一看。dedecms 5.3系统。。。 居然在同一服务器上。 测试一下默认地址在后面加:dede/:

居然没有改。。 这时我试了,两种方法都可以进后台,第一 5.3的0day。第二,管理居然没有改密码 admin/admin。。。 (注:为安全起见,我进去后已经把密码改为admin/zlf13140.0). 然后直接杀入后台。 对于dedecms5.3后台拿shell不多说。 方法很多。 我直接用的如图法:

点击--编辑--写入大马代码ok、

漏洞证明:

其实,河南省农村信用联社官网(hnnx.com)主站 在半年前没有改版时,已经成功拿下一次。

由于个人和农村信用联社机房管理有联系,就提早告知他们了,才有了今天这个新的官网。 但是,今天无聊,听我哥说起他们银行怎么怎么的, 就没有事检测一下。

结果。。

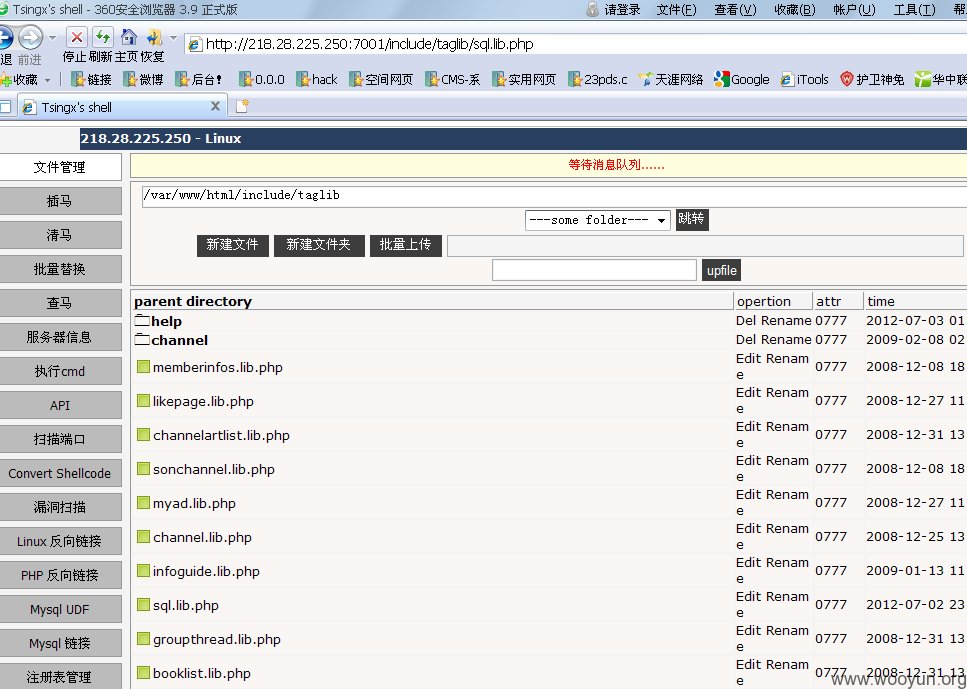

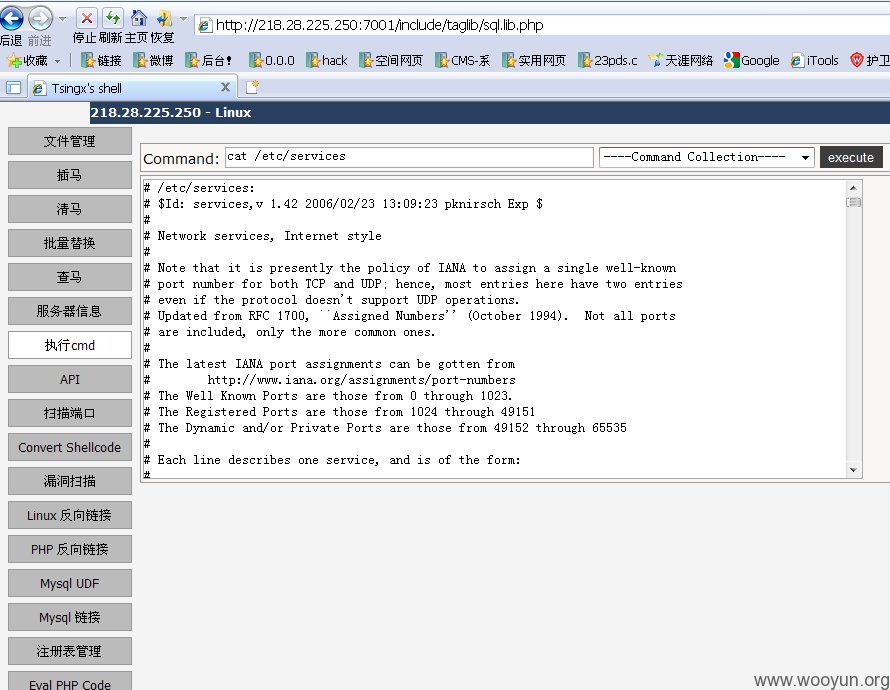

WEBshell 等地址:

http://218.28.225.250:7001/html/read.txt

http://218.28.225.250:7001/include/taglib/sql.lib.php

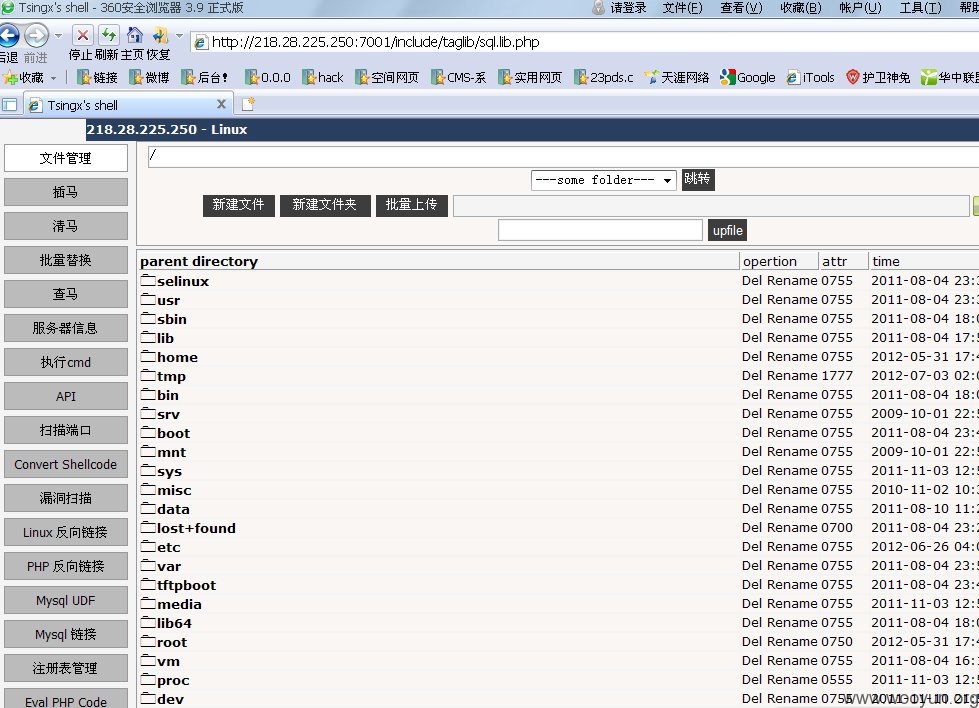

更可悲的是,居然可以跨目录。。

直接跨到跟目录。。一切尽在眼底。。

命令都可以执行。

磁盘情况,网站路径等:

文件系统 容量 已用 可用 已用% 挂载点

/dev/mapper/VolGroup00-LogVol00

508G 76G 407G 16% /

/dev/sda1 99M 14M 81M 14% /boot

tmpfs 16G 0 16G 0% /dev/shm

/var/lib/mysql/hnnxs

/opt/tomcat6/webappsbak误删/ROOT/sitegroup/hnnxs

/opt/tomcat6/webappsbak误删/hnnxs

/opt/tomcat6/webappsbak误删/hnnxs/sitegroup/hnnxs

/opt/tomcat6/webappsbak误删/hnnxs1/sitegroup/hnnxs

/opt/tomcat6/backup/webapps/ROOT/sitegroup/hnnxs

/opt/tomcat6/backup/webapps/hnnxs

/opt/tomcat6/backup/webapps/hnnxs/sitegroup/hnnxs

/opt/tomcat6/backup/webapps/hnnxs1/sitegroup/hnnxs

/opt/webservice/ROOT/hnnxs

/opt/webservice/ROOT/hnnxs/sitegroup/hnnxs

/opt/webservice/ROOT/sitegroup/hnnxs

/opt/tomcat2/work/Catalina/localhost/_/org/apache/jsp/sitegroup/hnnxs

/opt/hnnxs_ROOT/sitegroup/hnnxs

/opt/tomcat1/work/Catalina/localhost/_/org/apache/jsp/sitegroup/hnnxs

/opt/农信社一版二版备份/hnnxs

/opt/农信社一版二版备份/hnnxs/sitegroup/hnnxs

/opt/农信社一版二版备份/hnnxs1/sitegroup/hnnxs

/opt/农信社一版二版备份/ROOT20111208zd/hnnxs

/opt/农信社一版二版备份/ROOT20111208zd/hnnxs/sitegroup/hnnxs

/opt/农信社一版二版备份/ROOT20111208zd/sitegroup/hnnxs

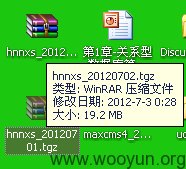

还有打包的,不多说。可以拷贝整站下载。

还有2个900M以上的打包 没有下 呵。。

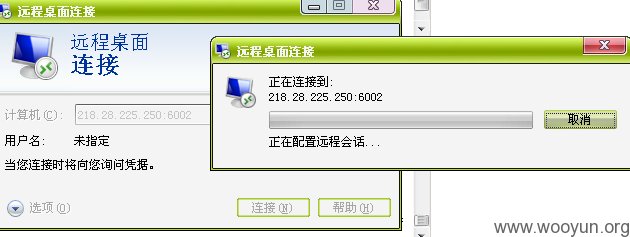

提权, 最头疼的。 因为linux不是特别在行, 找到exp 试了好4次,添加了用户 但是远程总是没有成功。

老是卡这。。。

算了,也就不班门弄斧了, 让大家见笑。

最后:老是看乌云。 。但是总是忘记要邀请码,明天调休,没有事, 刚好碰到实例 好好写了一下,有不详细的地方还望海涵。 希望也能赚一枚邀请码吧 免得以后再忘记了 呵。。

修复方案:

修改http://218.28.225.250:7001/ 的dedecms 改掉敏感信息,最好是升级吧,版本太老了。。 关闭多余的端口 修改网站的根目录等 还有就是linux的溢出 也需要打补丁了。 给服务器做一次彻底的安全评估检测。

凌晨: 3:23分

版权声明:转载请注明来源 爱上平顶山@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2012-07-07 17:18

厂商回复:

CNVD确认漏洞情况,转由CNCERT国家中心协调银行业监督管理委员会信息化主管部门处置。

从本案例看,一些通用软件漏洞的危害周期是较长的,除一些通报预警之外,基本于漏洞P.O.C的测试或半自动化检测有助于协助相关单位解决问题,这也许是白帽子们可以努力的下一个重点。

rank 10+3

最新状态:

暂无