漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-08214

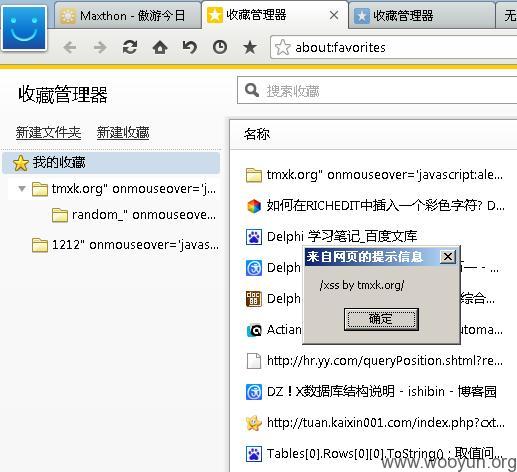

漏洞标题:遨游浏览器xss 0day

相关厂商:傲游

漏洞作者: random_

提交时间:2012-06-12 14:14

修复时间:2012-06-17 14:15

公开时间:2012-06-17 14:15

漏洞类型:远程代码执行

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-06-12: 细节已通知厂商并且等待厂商处理中

2012-06-17: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

遨游浏览器某功能才存在存储型xss。

可致留后门。

详细说明:

一时兴起,挖了一上午,找到了一个漏洞(本人遨游版本v3.3.9.1000)。

没给出exp,不过再花点时间,研究一下遨游的sandbox代码,就能写出来了。

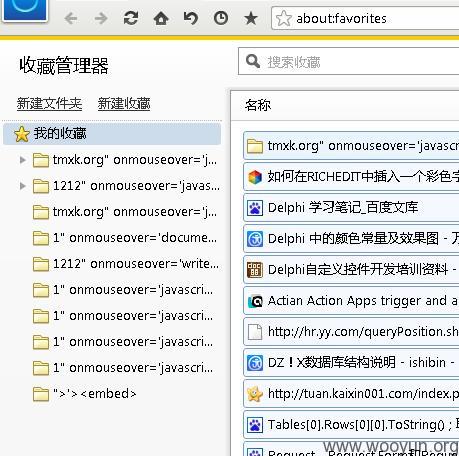

遨游浏览器的收藏夹,容许用户建文件夹,我之前试了

没效果,也没看源码就拉到了。今天兴起,看源码,是这样:

于是新建文件夹

已经有了,怎么利用呢,

于是测试了容许最大长度,发现没限制。于是测试

发现没效果,

哦这个转意了,于是,改变代码:

成功了。于是测试:

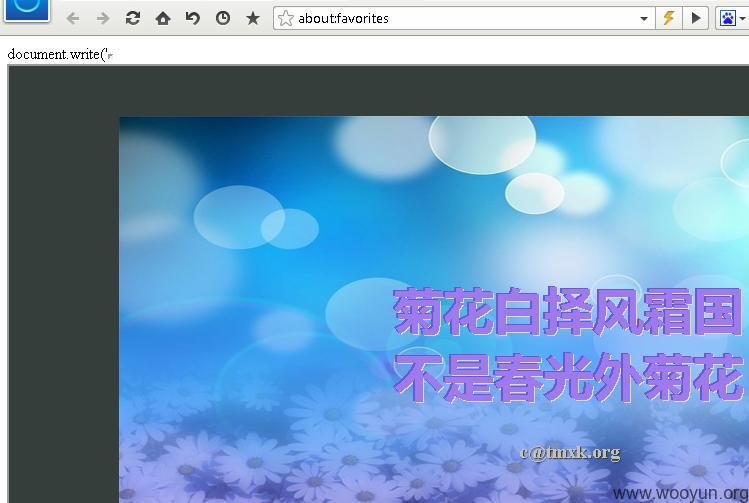

同样变化代码,没有效果,纠结了一会儿,才明白//网址默认协议与当前页面协议一致,而遨游的属性页是mx://

于是这样写

变换代码:

所有测试截图:

漏洞证明:

修复方案:

你懂得,我还得挖掘。

版权声明:转载请注明来源 random_@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-06-17 14:15

厂商回复:

漏洞Rank:16 (WooYun评价)

最新状态:

2012-07-23:已修复.

2012-07-23:已修复.