漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-04400

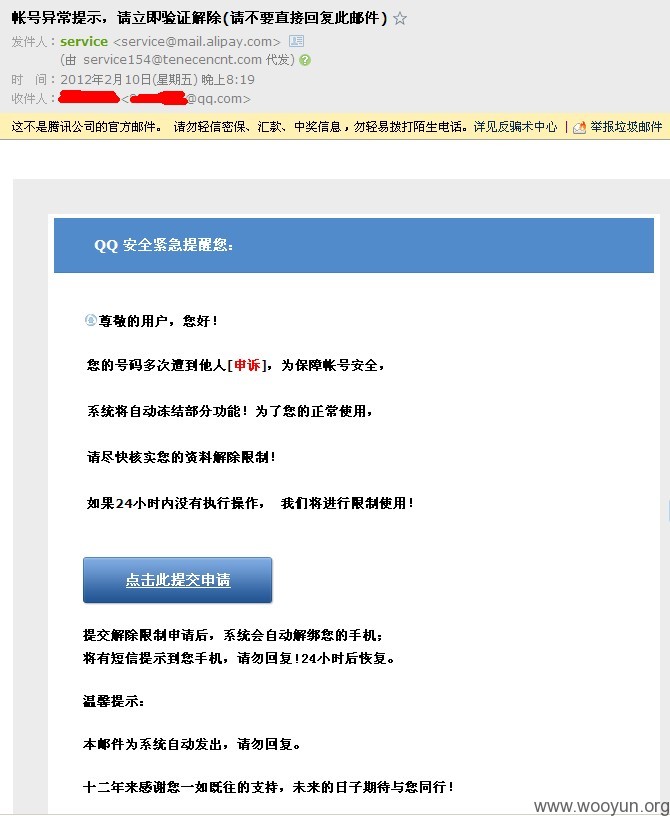

漏洞标题:一封来自“支付宝”的QQ安全钓鱼邮件,引出两处跨站。

相关厂商:腾讯

漏洞作者: New4

提交时间:2012-02-10 23:02

修复时间:2012-02-11 08:21

公开时间:2012-02-11 08:21

漏洞类型:网络设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-02-10: 细节已通知厂商并且等待厂商处理中

2012-02-11: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

QQ邮件可伪造发件人,拍拍存在跨站漏洞,Manyou开发者存在跨站漏洞。剩下和腾讯关系不大了。

详细说明:

这年头玩钓鱼的人真有才,一个钓鱼网站既然用了4级跳转!引出了两个跨站漏洞

拍拍第一跳:http://ptlogin2.paipai.com/jump?uin=123456&skey=@7bmBHm0XLp&u1=网址

Manyou开发者第二跳:http://uchome.developer.manyou.com/uchome/link.php?url=网址

高尔夫CCTV第三跳:http://golf.cctv.com/e/public/jump/?classid=288&id=87098&url=网址

搜狐微博第四跳:http://t.itc.cn/Nk7DU&subtemplate=gray&evil=0 微薄短链接

最终钓鱼页面:http://tiisaserivens.3322.org/no/ 真实钓鱼页面配免费域名

最终拼凑起来的钓鱼链接:http://ptlogin2.paipai.com/jump?uin=123456&skey=@7bmBHm0XLp&u1=http://uchome.developer.manyou.com/uchome/link.php?url=http://golf.cctv.com/e/public/jump/?classid=288&id=87098&url=http://t.itc.cn/Nk7DU&subtemplate=gray&evil=0

漏洞证明:

修复方案:

算不算漏洞怎么修补让腾讯的自评吧

版权声明:转载请注明来源 New4@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-02-11 08:21

厂商回复:

非常感谢你的报告。我们会立即处理恶意网址。另外,由于本文内容已在其他论坛公布,这里不是第一发布源,我们不给予rank值

漏洞Rank:2 (WooYun评价)

最新状态:

暂无