漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-04200

漏洞标题:nod32信息泄露 (白帽子 我们忍够了)

相关厂商:ESET NOD32

漏洞作者: knife

提交时间:2012-02-06 17:56

修复时间:2012-03-22 17:56

公开时间:2012-03-22 17:56

漏洞类型:内部绝密信息泄漏

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-02-06: 细节已通知厂商并且等待厂商处理中

2012-02-06: 厂商已经确认,细节仅向厂商公开

2012-02-16: 细节向核心白帽子及相关领域专家公开

2012-02-26: 细节向普通白帽子公开

2012-03-07: 细节向实习白帽子公开

2012-03-22: 细节向公众公开

简要描述:

您愿意让白帽子无缘无故的继续躺着也中枪吗?白帽子,不忍了,白帽子已经提供了N多的各大厂商漏洞,可是还有好多白帽子还是姥姥不疼,爷爷不爱的。。

但是!

您还为了自己的体面,去抓捕那些帮您修补漏洞的白帽子

扩大化白帽子的危害

自己修补了漏洞,却依然去抓捕那些白帽子

麻烦您件事儿,先建设好自己的网络安全,再去考虑盈利吧。。

强烈要求政府修补草案,保护白帽子的人身安全。。。

额。。上面是我的忍够了体。。

开个玩笑。。

作为一个外资的安全厂商,我发现我在乌云找了半天也没找到你的厂商

可真厉害吧,建议您老人家还是来乌云创建一个号吧。。。

冒着生命危险来的。只为自己的信念。。

详细说明:

其实也没啥

主要需要修补两个漏洞

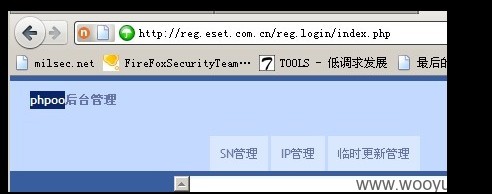

一:某后台SQL注入漏洞

二:某后台泄露的问题

漏洞证明:

$conn = mysql_connect('172*****.67','root','ve******-2');

mysql_select_db('email' , $conn);

mysql_query('set names utf8');

mysql_query($sql);

'from' => 'NOD32CLUB <[email protected]>',

'auth_username' => 'v****y',

'auth_password' => 'v***buy',

$conn = @mysql_connect('10.0.0.1:6**06','e*m_cn','XzsM7NBcE7*****JU');

$server = '172.16.1.64' ;

$user = 'ot' ;

$password = 've****-2';

/usr*****e/www.eset.com.cn/frontpage

http://www.eset.com.cn/servicesurvey/admin.php?c=modify

$conn = mysql_connect('10.0.0.1:63306','eset***_new','5dvsdDA***QHm9');

mysql_select_db('eset_com_cn_new',$conn);

$conn=mysql_connect("10.0.0.1:63306","eset****see","rZUPds****8V5");

//$conn=mysql_connect("127.0.0.1","r**ot","****56");

$db=mysql_select_db("eset_h***eac");

ini_set('display_errors','off');

if ($username=='joh****son' && $password=='vWs****wXDwNMqQ') {

//$conn = @mysql_pconnect("172.1***:63306","eXXt_com_cn","Xzs******cE7KGh6JU") or die(mysql_error());

//$conn = @mysql_connect("17****0.88","root","") or die(mysql_error());

修复方案:

额。我冒着生命危险来的。。

版权声明:转载请注明来源 knife@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2012-02-06 18:08

厂商回复:

非常感谢提交者的帮助,程序员正在根据您的反馈进行修改。

最新状态:

暂无