漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-015864

漏洞标题:53KF企业在线平台某后台权限泄露-III

相关厂商:53KF企业在线平台

漏洞作者: zzR

提交时间:2012-12-10 23:23

修复时间:2013-01-24 23:23

公开时间:2013-01-24 23:23

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:12

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-12-10: 细节已通知厂商并且等待厂商处理中

2012-12-11: 厂商已经确认,细节仅向厂商公开

2012-12-21: 细节向核心白帽子及相关领域专家公开

2012-12-31: 细节向普通白帽子公开

2013-01-10: 细节向实习白帽子公开

2013-01-24: 细节向公众公开

简要描述:

不解释,53KF后台三进宫,别急

详细说明:

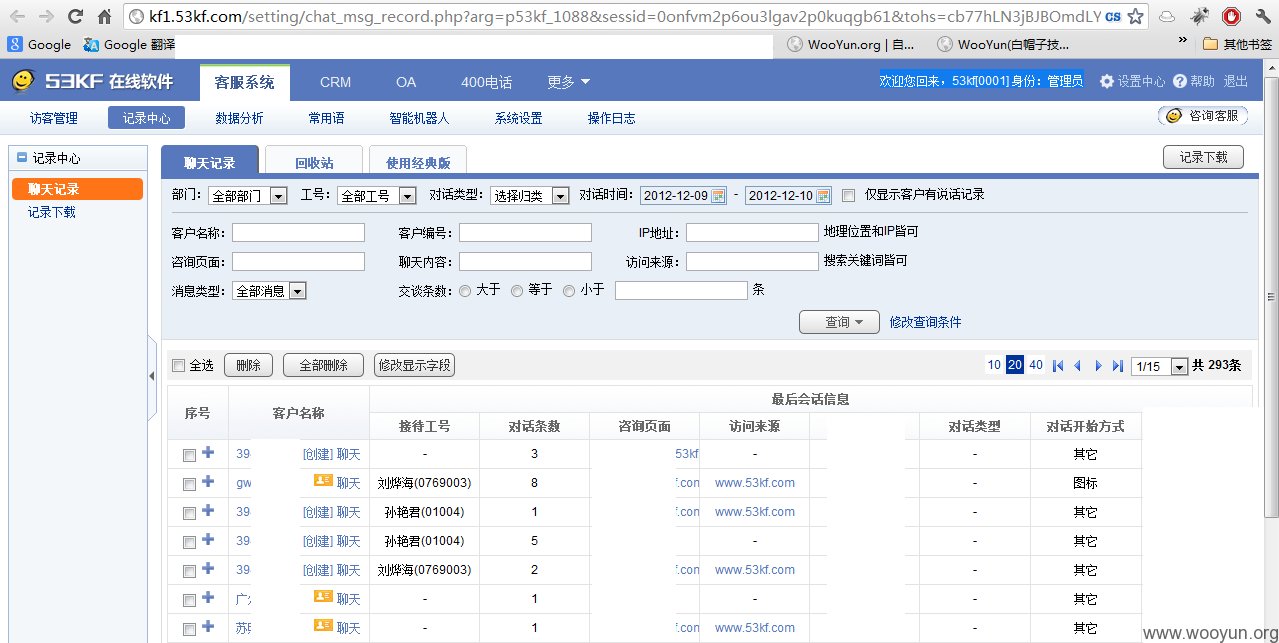

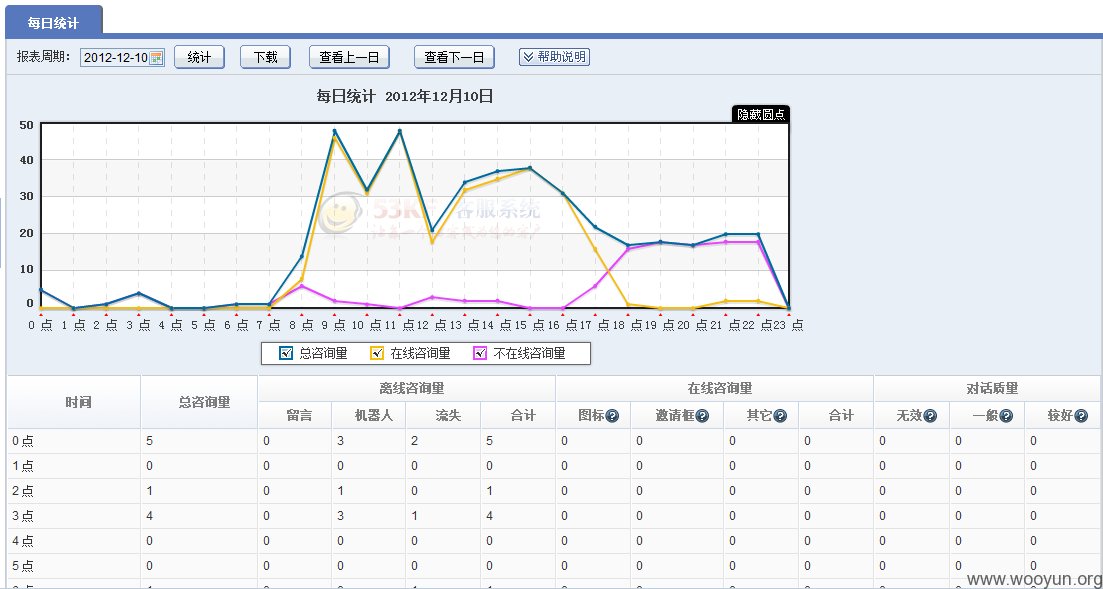

我看到之前进入后台的角色是0020和客服人员,这次的角色貌似有点大,哈哈【欢迎您回来,53kf[0001] 身份:管理员】

其实普通的盲打是打不进去的,然后就换了个间接的方式,53kf的产品很多的厂商都在用,不过这个安全问题解决不好,那就不科学了,老总不用生气哈,员工都很辛苦的,相互理解。

说说方法,在之前,我曾经盲打过53kf 的一个客户,很顺利的进去了,一直放在手里,没有拿出来[没有做任何的破坏,请相信白帽子],然后今天就想通过那个平台,以企业的身份去和53KF交流,发信息,会不会有不一样的收获,结果是很显然的,顺利登陆了53kf的后台,而且是0001选手,看样子是总裁办的那,大官!!!

漏洞证明:

修复方案:

重视整个生产线的安全,我相信你们已经足够重视了

版权声明:转载请注明来源 zzR@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2012-12-11 09:59

厂商回复:

安全问题松不得,工作得不断持续的做下去。感谢 @zzR 的再次提交!

最新状态:

暂无