漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-012478

漏洞标题:好孩子某处xss+任意文件上传

相关厂商:好孩子育儿网

漏洞作者: dyun

提交时间:2012-09-20 16:59

修复时间:2012-11-04 17:00

公开时间:2012-11-04 17:00

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-09-20: 细节已通知厂商并且等待厂商处理中

2012-09-21: 厂商已经确认,细节仅向厂商公开

2012-10-01: 细节向核心白帽子及相关领域专家公开

2012-10-11: 细节向普通白帽子公开

2012-10-21: 细节向实习白帽子公开

2012-11-04: 细节向公众公开

简要描述:

某处么有做任务过滤,存在存储型xss,某处上传也么有做任何过滤,导致可以上传任意文件

详细说明:

1. 注册一个账户后,点击相册模块,上传图片处

右击查看源码

上传按钮处查看

<div class="btn"><a href="#" onclick="checkUploadInput();" target="_self"><img src="/album/images/btn_upload.gif" /></a></div>

调用checkUploadInput

查看调用js处js代码

http://album.goodbaby.com/album/js/album.js

前台无任何过滤,上传文件后查看文件得到文件的地方,下载文件与原文件对比,发现文件么做任何处理。前台,后台没有过滤导致可上传任意文件。

我上传了一个一句话木马,地址没找到,不过记得之前有位已经暴力能猜解出上传后生成的文件名,然后推测出地址,忘了也就不折腾了。

上传带php脚本的jpg

http://photo.goodbaby.com/120920/14/U1112845528/55e04373cab5931a.jpg

2. 然后上传文件抓包,发现post提交的时候包括文件流,照片分类,照片的tag都可以修改,此处只有tag做了正则判断,如果post提交过程中修改依然可导致存储型xss(没测试)

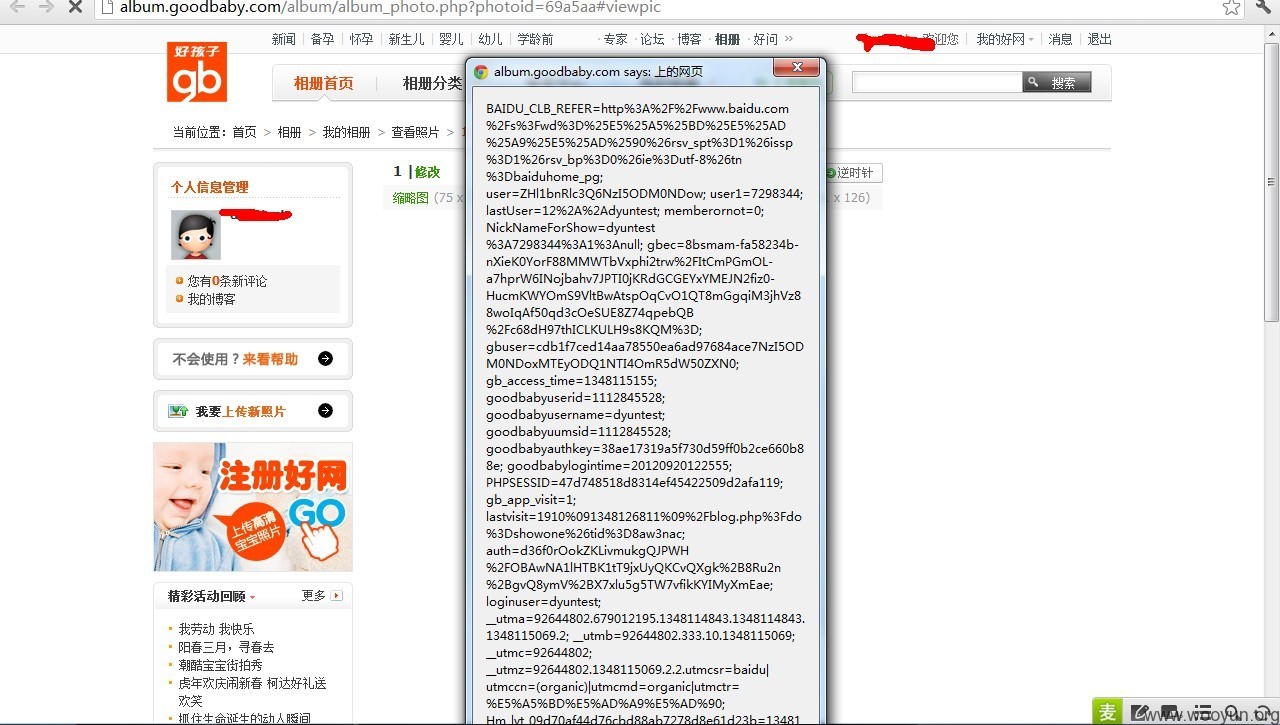

3. 照片描述处存储型xss,该xss目测可能危害比较严重

照片描述处无任务过滤

漏洞证明

http://album.goodbaby.com/album/album_photo.php?photoid=69a5aa#viewpic

而用户上传的图片,又会更新在首页

http://album.goodbaby.com/album/album.php

如若我们上传一个性感图片,构造js收集cookie,坐等鱼上勾~~,嘿嘿!

漏洞证明:

上传:

http://photo.goodbaby.com/120920/14/U1112845528/55e04373cab5931a.jpg

xss:

http://album.goodbaby.com/album/album_photo.php?photoid=69a5aa#viewpic

修复方案:

过滤...

版权声明:转载请注明来源 dyun@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2012-09-21 16:34

厂商回复:

谢谢,Xss问题WooYun-2012-12227已提交。图片上传问题已提交给相关同事处理中

最新状态:

暂无