漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2011-03185

漏洞标题:PhpMyadmin任意文件读取漏洞

相关厂商:PhpMyadmin

漏洞作者: 80sec

提交时间:2011-11-01 23:14

修复时间:2011-11-01 23:15

公开时间:2011-11-01 23:15

漏洞类型:默认配置不当

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2011-11-01: 积极联系厂商并且等待厂商认领中,细节不对外公开

2011-11-01: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

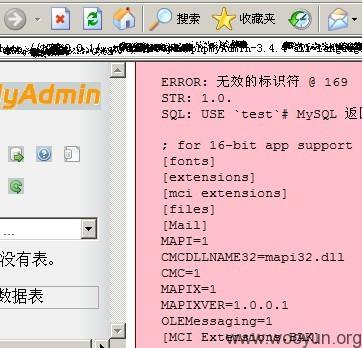

PhpMyadmin实现中错误的使用了simplexml_load_string函数用于xml解析,但是该函数中默认并没有处理好外部实体的安全性,导致用户可以借助xml文件读取和访问应用有权限访问的系统和网络资源

详细说明:

libraries/import/xml.php中

可以使用系统中的import功能导入一个精心构造的xml文件

来读写文件,系统错误信息会直接显示出文件内容

漏洞证明:

修复方案:

换其他操作xml的方式,譬如xml_parse

版权声明:转载请注明来源 80sec@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝